Topp 10 byggstenar för ett effektivt ISMS

Innehållsförteckning:

- 1) 1. Välj ramverket för ditt ISMS

- 2) 2. Utveckla en riskhanteringsplan

- 3) 3.Definiera policyer och förfaranden för informationssäkerhet

- 4) 4. Implementera åtkomstkontroll och autentiseringsmekanismer

- 5) 5. Skydda mot nätverk och webbaserade hot

- 6) 6. Säkerställa säkerhetskopiering och återställning av data

- 7) 7. Genomförande av fysiska säkerhetsåtgärder

- 8) 8. Genomföra utbildning och utbildning i säkerhetsmedvetenhet

- 9) 9. Övervaka och granska ISMS regelbundet

- 10) 10. Kontinuerlig förbättring av ISMS

- 11) Stärk din informationssäkerhet idag

Att skydda din organisations informationstillgångar har aldrig varit viktigare i dagens digitala tidsålder. Dataintrång och cyberattacker blir allt vanligare, och implementering av ett effektivt informationssäkerhetshanteringssystem (ISMS) är ett absolut måste. Ett ISMS hjälper organisationer att upprätthålla konfidentialitet, integritet och tillgänglighet för sina data samtidigt som det säkerställer efterlevnad av relevanta lagar och förordningar.

Den här omfattande guiden kommer att täcka de 10 bästa byggstenarna för ett effektivt ISMS, och ge praktiska tips och råd om hur organisationer kan implementera varje komponent för att uppnå optimal informationssäkerhet.

1. Välj ramverket för ditt ISMS

Ett Information Security Management System (ISMS) hanterar systematiskt känslig information och säkerställer att en organisations informationssäkerhet är robust och uppdaterad. Den tillhandahåller en strukturerad metod för att identifiera, bedöma och hantera informationssäkerhetsrisker och implementera begränsningsåtgärder.

Flera ISMS-ramverk finns tillgängliga, var och en tillhandahåller en uppsättning riktlinjer och krav för implementering av ett ISMS. Den mest erkända ISMS-ramverket är ISO 27001. Detta ramverk tillhandahåller en omfattande uppsättning bästa praxis för informationssäkerhetshantering och är erkänt globalt. Den täcker alla aspekter av informationssäkerhet, inklusive riskhantering, åtkomstkontroll, nätverks- och webbaserad säkerhet, säkerhetskopiering och återställning av data, fysisk säkerhet, personalutbildning och utbildning samt övervakning och granskning.

Ett annat exempel på en ISMS ramverket är NIST CSF. Detta ramverk har utvecklats av National Institute of Standards and Technology (NIST) och ger riktlinjer för informationssäkerhetshantering för amerikanska statliga organisationer. Den täcker olika säkerhetskontroller, inklusive åtkomstkontroll, incidentrespons, kryptografi och säkerhetsbedömning och auktorisering.

Dessa ramverk ger organisationer en färdplan för att implementera ett effektivt ISMS, vilket hjälper till att säkerställa konfidentialitet, integritet och tillgänglighet för känslig information. Organisationer kan bygga ett omfattande och praktiskt hanteringssystem för informationssäkerhet genom att följa riktlinjerna och kraven som beskrivs i dessa ramverk.

2. Utveckla en riskhanteringsplan

Riskhantering är en kritisk komponent i ett ISMS. Organisationer måste identifiera och bedöma potentiella risker för sina informationstillgångar och utveckla en plan för att mildra eller eliminera dem.

När man utvecklar denna riskhanteringsplan bör organisationer överväga följande:

Definiera riskhanteringsprocess och metodik: Metodiken bör baseras på ett systematiskt tillvägagångssätt som överensstämmer med organisationens övergripande informationssäkerhetsstrategi. Processen bör innehålla steg som t.ex riskidentifiering, riskbedömning, begränsning och övervakning.

Identifiera och bedöma informationssäkerhetsrisker: Det första steget i riskhanteringsprocessen är att identifiera potentiella hot mot organisationens informationstillgångar och utvärdera sannolikheten och effekten av varje hot.

Prioritera och klassificera risker: När risker har identifierats och bedömts bör de prioriteras och rangordnas utifrån deras svårighetsgrad. Detta kommer att hjälpa organisationen att fokusera sina resurser på de mest kritiska riskerna och utveckla lämpliga begränsnings- och beredskapsplaner.

Utveckla riskreducering och beredskapsplaner: Begränsningsplaner bör innehålla åtgärder för att minska sannolikheten för och påverkan av risker. Däremot beredskap planerna bör beskriva organisationens steg i händelse av en säkerhetsincident.

Ständigt förbättras och övervakningsresultat: Riskhanteringsplanen ska vara ett levande dokument som ständigt förbättras baserat på förändrade omständigheter och ny information. Organisationer bör regelbundet granska och uppdatera projektet för att säkerställa att det förblir effektivt för att hantera informationssäkerhetsrisker och att organisationen förblir beredd att hantera potentiella hot. Resultat bör rapporteras till ledningen och spåras för att informera utvecklingen.

3.Definiera policyer och förfaranden för informationssäkerhet

Definiera policyer och procedurer för informationssäkerhet är avgörande för att skapa ett effektivt ISMS. Informationssäkerhetspolicyer fastställa riktlinjerna för hur organisationen ska skydda sina informationstillgångar. Samtidigt ger procedurerna de specifika steg som anställda måste följa för att säkerställa att policyerna implementeras effektivt.

Här är några viktiga steg för att definiera policyer och procedurer för informationssäkerhet:

- Bestämma omfattningen: Det första steget i att definiera policyer och procedurer för informationssäkerhet är att fastställa omfattningen av ISMS-projektet. Detta kommer att bidra till att säkerställa att policyerna och procedurerna är heltäckande och relevanta för organisationens behov av informationssäkerhet.

- Granska befintliga policyer och procedurer: Organisationer bör granska befintliga policyer och procedurer för att avgöra om de fortfarande är relevanta och praktiska. Detta kan hjälpa organisationen att identifiera områden där policyer och procedurer behöver uppdateras eller förbättras.

- Identifiera informationssäkerhetskrav: Organisationer bör identifiera de informationssäkerhetskrav som är relevanta för deras organisation, såsom branschföreskrifter, statliga lagar och bästa praxis.

- Utveckla rutiner: Rutiner bör utvecklas för att stödja informationssäkerhetspolicyerna. Rutinerna bör tillhandahålla steg-för-steg-instruktioner för anställda och vara på ett tydligt språk, regelbundet granskas och uppdateras vid behov.

- Kommunicera och utbilda anställda: När policyerna och procedurerna har utvecklats bör de kommuniceras till anställda. Utbildning bör tillhandahållas för att säkerställa att anställda förstår sina roller och ansvar.

- Regelbunden granskning och uppdatering: Policyer och procedurer för informationssäkerhet bör ses över och uppdateras regelbundet för att säkerställa att de förblir relevanta och praktiska. Granskningen bör schemaläggas och dokumenteras, och förändringar bör kommuniceras till anställda.

4. Implementera åtkomstkontroll och autentiseringsmekanismer

Implementering av åtkomstkontroll och autentiseringsmekanismer är avgörande för att skapa ett effektivt ISMS. Mekanismer för åtkomstkontroll och autentisering hjälper till att säkerställa att endast auktoriserade personer har tillgång till känslig information och system och att användarnas identitet kan verifieras.

Här är några viktiga steg för att implementera åtkomstkontroll och autentiseringsmekanismer:

Utveckla en tillgång kontrollpolicy: Organisationer bör utveckla en policy för åtkomstkontroll som beskriver principerna och reglerna för kontroll av tillgången till informationstillgångar. Policyn bör specificera vem som har behörighet att få tillgång till informationstillgångarna och under vilka omständigheter åtkomst beviljas.

Välj autentiseringsmekanismer: Organisationer bör välja lämpliga autentiseringsmekanismer baserat på de informationstillgångar och användare som skyddas. Vanliga autentiseringsmekanismer inkluderar lösenord, smartkort, biometri och tvåfaktorsautentisering.

Implementera passersystem: Tillträdeskontrollsystem bör implementeras för att upprätthålla tillträdeskontrollpolicyn. Detta kan innefatta implementering av tekniska lösningar, såsom brandväggar och intrångsdetekteringssystem, och administrativa lösningar, såsom rollbaserade åtkomstkontroller och användarbehörigheter.

Testa och utvärdera: Organisationer bör testa sina åtkomstkontroll- och autentiseringsmekanismer för att säkerställa att de fungerar som förväntat. Detta kan inkludera penetrationstestning, säkerhetsrevisioner och testning av användaracceptans.

Övervaka och förbättra kontinuerligt: Mekanismer för åtkomstkontroll och autentisering bör ständigt övervakas och förbättras för att säkerställa att de förblir effektiva när det gäller att skydda informationstillgångar. Detta kan inkludera att regelbundet granska och uppdatera åtkomstkontrollpolicyn och implementera nya autentiseringsmekanismer vid behov.

5. Skydda mot nätverk och webbaserade hot

Organisationer måste skydda sina nätverk och webbaserade system mot potentiella hot, såsom virus, skadlig programvara och hackningsförsök. Regelbundna programuppdateringar och implementering av säkerhetslösningar, såsom brandväggar, kan hjälpa till att mildra dessa hot.

- Implementera brandväggar: En brandvägg är den första försvarslinjen mot nätverk och webbaserade hot. Den fungerar som en barriär mellan de interna och externa nätverken och tillåter endast auktoriserad trafik att passera. En brandvägg kan vara hårdvaru- eller mjukvarubaserad och kan konfigureras för att blockera specifika typer av trafik, till exempel skadlig trafik.

- Använda antivirus- och antimalwareprogram: Det är viktigt att installera antivirus- och anti-malware-program för att skydda mot nätverk och webbaserade hot. Dessa program kan upptäcka och ta bort skadlig programvara innan de infekterar ditt nätverk eller dator, inklusive virus, spionprogram och annan skadlig programvara.

- Hålla programvaran uppdaterad: Angripare kan utnyttja sårbarheter för att få obehörig åtkomst till ditt nätverk eller din dator. Att hålla din programvara uppdaterad säkerställer att du är skyddad mot nyligen upptäckta sårbarheter.

- Aktivera HTTPS-kryptering: HTTPS-kryptering skyddar konfidentialitet och integritet för data som överförs mellan en klient och en server. Det är viktigt att aktivera HTTPS-kryptering på alla webbaserade applikationer, särskilt de som involverar känslig information.

- Regelbunden övervakning av loggar: Övervakning av loggar är avgörande för att upptäcka nätverk och webbaserade hot. Loggar kan ge värdefull information om potentiella säkerhetsincidenter, inklusive obehöriga åtkomstförsök, och hjälpa dig att snabbt reagera på hot.

- Utbildningsanställda: Dina anställda är ofta det första försvaret mot nätverk och webbaserade hot. Att utbilda dem i grundläggande cybersäkerhetsmetoder, som att undvika nätfiske, hjälper dem att känna igen och undvika hot.

6. Säkerställa säkerhetskopiering och återställning av data

Säkerhetskopiering och återställning av data är en väsentlig del av ett ISMS. Organisationer bör ha en väldefinierad backup- och återställningsplan på plats för att säkerställa att viktig information kan återställas i händelse av dataförlust.

Regelbundna säkerhetskopieringar av data: Regelbundna säkerhetskopieringar av data är avgörande för att säkerställa dataåterställning under en katastrof. Det är viktigt att säkerhetskopiera data med jämna mellanrum, till exempel dagligen eller veckovis, för att minimera dataförlusten.

Lagra säkerhetskopior utanför webbplatsen: Att lagra säkerhetskopior på annan plats hjälper till att skydda mot dataförlust i händelse av en fysisk katastrof, som brand eller översvämning. Säkerhetskopieringar kan lagras på en säker plats, till exempel ett molnbaserat datacenter, eller på fysiska medier, såsom band, som kan lagras utanför platsen.

Testa säkerhetskopierings- och återställningsprocedurer: Att regelbundet testa säkerhetskopierings- och återställningsprocedurer hjälper till att säkerställa att data kan återställas under en katastrof. Det handlar om att återställa data från säkerhetskopior till en testmiljö och verifiera att data kan nås och användas.

Dokumentera säkerhetskopierings- och återställningsprocedurer: Att dokumentera säkerhetskopierings- och återställningsprocedurer hjälper till att säkerställa att processen är repeterbar och tillförlitlig. Dokumentationen bör innehålla frekvensen av säkerhetskopior, typen av säkerhetskopior, platsen och procedurerna för att återställa data från säkerhetskopior.

Att välja rätt säkerhetskopieringslösning: Rätt säkerhetskopieringslösning säkerställer säkerhetskopiering och återställning av data. Tänk på faktorer som kostnad, skalbarhet, tillförlitlighet och användarvänlighet när du väljer en backuplösning.

Kryptera säkerhetskopior: Kryptering av säkerhetskopior hjälper till att skydda mot datastöld och obehörig åtkomst. Kryptering kan utföras vid källan, under överföringen eller vid destinationen.

Övervaka prestanda för säkerhetskopiering och återställning: Övervakning av prestanda för säkerhetskopiering och återställning hjälper till att säkerställa att säkerhetskopieringar utförs som förväntat och att data kan återställas snabbt. Prestandamått som backupstorlek, backuptid och återställningstid bör övervakas och rapporteras regelbundet.

7. Genomförande av fysiska säkerhetsåtgärder

Fysiska säkerhetsåtgärder skyddar känslig information från stöld eller skada, såsom säkra serverrum och passersystem och är en viktig komponent i ett effektivt ISMS.

- Kontrollera åtkomst till fysiska lokaler: Fysiska lokaler ska vara säkra och endast tillgängliga för behörig personal. Detta kan uppnås genom att implementera åtkomstkontroller, såsom säkerhetskameror, nyckelkortssystem och biometrisk autentisering.

- Säker förvaring av känslig utrustning: Känslig utrustning, såsom servrar, bör förvaras på säkra platser, såsom datacenter, för att skydda mot stöld och obehörig åtkomst. Fysiska säkerhetsåtgärder, såsom lås och säkerhetskameror, bör implementeras för att säkra dessa platser.

- Säkra datacenter: Datacenter bör säkras mot fysiska och miljömässiga hot, såsom brand, översvämning och stöld. Detta kan uppnås genom att implementera brandsläckningssystem, avbrottsfri strömförsörjning och fysiska säkerhetsåtgärder, såsom åtkomstkontroller och säkerhetskameror.

- Implementera miljökontroller: Miljökontroller, såsom temperatur- och fuktighetskontroll, bör implementeras i datacenter för att säkerställa att utrustningen är skyddad från miljöhot, såsom värme och fukt.

- Regelbunden inspektion av fysiska lokaler: Regelbundna inspektioner av fysiska lokaler, inklusive datacenter och utrustningsrum, kan hjälpa till att upptäcka fysiska säkerhetsbrister och säkerställa att fysiska säkerhetsåtgärder fungerar som förväntat.

- Utföra bakgrundskontroller: Att utföra bakgrundskontroller av personal med tillgång till känslig utrustning och data hjälper till att förhindra obehörig åtkomst och skyddar mot insiderhot.

8. Genomföra utbildning och utbildning i säkerhetsmedvetenhet

Personalutbildning och utbildning är avgörande för framgång för ett ISMS. Organisationer bör tillhandahålla regelbunden utbildning i säkerhetsmedvetenhet till anställda för att säkerställa att de förstår vikten av informationssäkerhet och hur man skyddar känslig information.

Tillhandahålla regelbunden utbildning i säkerhetsmedvetenhet: Regelbunden utbildning i säkerhetsmedvetenhet är avgörande för att säkerställa att anställda förstår vikten av säkerhet och de åtgärder de kan vidta för att skydda känslig information och system. Utbildning bör genomföras regelbundet, till exempel årligen eller vartannat år.

Anpassa utbildning för olika roller: Säkerhetsmedvetandeutbildning bör anpassas för olika organisatoriska roller. Till exempel kan utbildning för administratörer vara mer teknisk, medan utbildning för icke-tekniska anställda kan fokusera mer på säker datoranvändning och undvika nätfiske.

Använda interaktiva och engagerande metoder: Säkerhetsmedvetandeutbildning bör vara interaktiv och engagerande för att hålla anställda intresserade och motiverade. Detta kan uppnås genom spel, frågesporter och simuleringar. Att införliva verkliga scenarier i utbildning i säkerhetsmedvetenhet kan också hjälpa anställda att förstå vikten av säkerhet och de potentiella konsekvenserna av säkerhetsöverträdelser.

Att mäta träningens effektivitet: Att mäta effektiviteten av utbildning i säkerhetsmedvetenhet är avgörande för att säkerställa att rörelsen har önskad effekt. Detta kan uppnås genom bedömningar före och efter utbildning, feedback från anställda och incidentspårning.

9. Övervaka och granska ISMS regelbundet

Regelbunden övervakning och granskning av ISMS är avgörande för att säkerställa dess effektivitet och göra nödvändiga uppdateringar och förbättringar.

- Upprätta en övervaknings- och granskningsplan: Denna plan bör beskriva frekvensen av övervakning och granskning, de metoder som används och nyckelpersonalens ansvar.

- Genomföra regelbundna internrevisioner: Internrevisioner hjälper till att identifiera potentiella förbättringsområden och säkerställa att ISMS fungerar som avsett.

- Granska säkerhetsincidenter: Incidenter bör undersökas grundligt för att fastställa grundorsaken och identifiera potentiella förbättringsområden i ISMS. Effektiviteten av säkerhetskontroller bör också utvärderas regelbundet för att säkerställa att de fungerar som avsett och ger önskad skyddsnivå.

- Övervaka säkerhetstrender: Denna information kan användas för att identifiera potentiella förbättringsområden i ISMS och att säkerställa att ISMS håller jämna steg med det föränderliga säkerhetslandskapet.

- Engagera intressenter: Att engagera intressenter, såsom anställda och kunder, är avgörande för att övervaka och granska ISMS. Feedback från intressenter kan hjälpa till att identifiera potentiella förbättringsområden i ISMS och säkerställa att ISMS uppfyller organisationens behov.

- Uppdatering av ISMS: ISMS bör uppdateras regelbundet för att säkerställa att det är aktuellt och relevant. Detta kan innefatta uppdatering av säkerhetskontroller, policyer och procedurer och ramverket för riskhantering.

10. Kontinuerlig förbättring av ISMS

Ett ISMS är inte en engångsimplementering utan snarare en kontinuerlig förbättringsprocess. Organisationer bör regelbundet utvärdera sin informationssäkerhet och göra uppdateringar och förbättringar av sina ISMS vid behov.

När det implementeras korrekt kan ett ISMS hjälpa till att driva din organisations kultur av säkerhet och skapa den solida grund som behövs för att säkerställa effektiv informationssäkerhetspraxis och hållbar verksamhet tillväxt.

Stärk din informationssäkerhet idag

Ett effektivt ISMS är avgörande för alla organisationers informationssäkerhetsstrategi. Genom att följa de 10 bästa byggstenarna som beskrivs i den här guiden kan organisationer implementera ett robust och omfattande ISMS som hjälper till att skydda deras informationstillgångar och säkerställa deras datas konfidentialitet, integritet och tillgänglighet.

Vi uppmuntrar våra läsare att dela med sig av sina erfarenheter och insikter om att implementera ett ISMS i sin organisation, nå ut på våra sociala medier eller skicka ett meddelande till oss direkt; vi älskar att chatta.

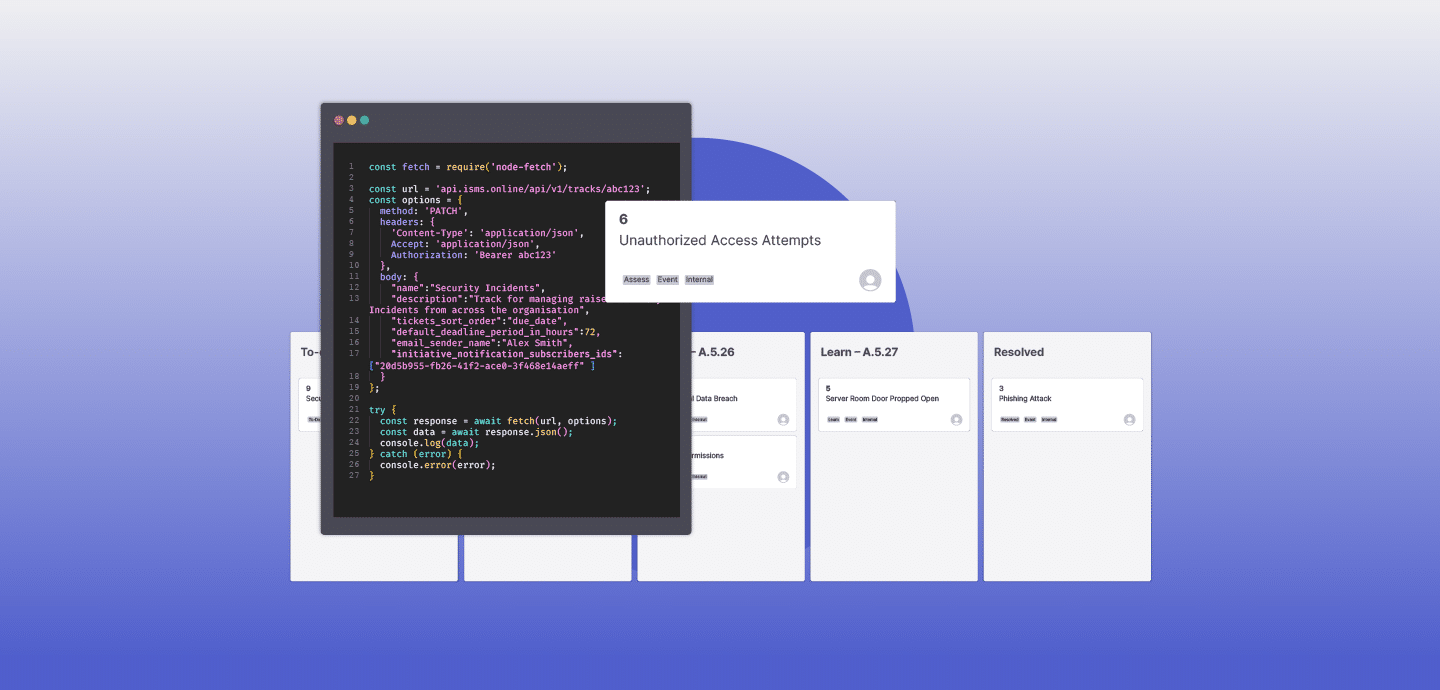

Om du vill börja din resa mot bättre informationssäkerhet kan vi hjälpa dig.

Vår ISMS-lösning möjliggör ett enkelt, säkert och hållbart förhållningssätt till informationssäkerhet och datasekretess med över 50 olika ramverk och standarder som stöds. Förverkliga din konkurrensfördel idag.