Vad är ISO 27002?

ISO/IEC 27002:2022 är en informationssäkerhetsstandard publicerad av International Organization for Standardization (ISO) och International Electrotechnical Commission (IEC). ISO 27002 har en nära koppling till ISO 27001. I stort sett ger den vägledning om implementering av ett ISO 27001 ISMS.

ISO/IEC 27002 tillhandahåller en referensuppsättning av kontroller för informationssäkerhet, cybersäkerhet och integritetsskydd, inklusive implementeringsvägledning baserad på internationellt erkänd bästa praxis.

Även om ISO 27002 inte är en certifieringsbar standard i sig, tar överensstämmelse med dess riktlinjer för informationssäkerhet, fysisk säkerhet, cybersäkerhet och integritetshantering din organisation ett steg närmare att uppfylla ISO 27001-certifieringskraven.

Varför är ISO 27002 viktigt?

Om din organisation samlar in, använder eller bearbetar data kommer det alltid att finnas informationssäkerhetsrisker och hot att se upp för.

För att skydda dig mot dessa risker bör du ha ett Information Security Management System (ISMS) för att säkerställa konfidentialitet, tillgänglighet och integritet för all information och informationstillgångar.

Den största utmaningen för företag som är nya inom hanteringsscenen för informationssäkerhet är dess breda räckvidd. Att implementera och underhålla ett ISMS täcker ett så brett spektrum att de flesta chefer inte vet var de ska börja.

Om detta låter som du eller om du bara vill hålla koll på din informationssäkerhet, är en bra utgångspunkt att implementera kontrollerna som föreslås i ISO/IEC 27002.

Gör det enklare med ISMS.online

ISMS.online-plattformen erbjuder steg-för-steg-vägledning från installationen av ditt ISMS hela vägen till certifiering, med 100 % framgång.

Boka en demo idag för att se hur vi kan hjälpa ditt företag.

Vilka är fördelarna?

Genom att implementera informationssäkerhetskontroller som finns i ISO 27002 kan organisationer vara säkra på att deras informationstillgångar skyddas av internationellt erkända och godkända bästa praxis.

Organisationer av alla storlekar och nivåer av säkerhetsmognad kan dra följande fördelar av att följa ISO 27002-koden:

- Den tillhandahåller ett fungerande ramverk för att lösa frågor om informationssäkerhet, cybersäkerhet, fysisk säkerhet och informationssekretess.

- Kunder och affärspartners kommer att vara mer självsäkra och kommer att ha en positiv syn på en organisation som implementerar de rekommenderade standarderna och informationssäkerhetskontrollerna.

- Eftersom de policyer och förfaranden som tillhandahålls överensstämmer med internationellt erkända säkerhetskrav är samarbetet med internationella partner enklare.

- Efterlevnad av standarden hjälper till att utveckla en organisations bästa praxis som kommer att öka den totala produktiviteten.

- Den tillhandahåller en definierad implementering, förvaltning, underhåll och utvärdering av ledningssystem för informationssäkerhet.

- En ISO-kompatibel organisation kommer att ha en fördel i kontraktsförhandlingar och deltagande i globala affärsmöjligheter.

- Genom att följa ISO 27002 informationssäkerhetskontroller kan man dra fördel av lägre försäkringspremier från leverantörer.

Implementeringsvägledning för överensstämmelse med ISO 27001-standarden har många referenser inom ISO 27000-familjen av standarder, inklusive ISO 27701. ISO 27002 informationssäkerhetskontroller kan mappas mot liknande standarder, t.ex. NIST, SOC2, CIS, TISAX® och många fler.

ISO 27002:2022-revisionen förklaras

ISO/IEC 27002 har reviderats för att uppdatera informationssäkerhetskontrollerna så att de återspeglar utvecklingen och nuvarande informationssäkerhetspraxis inom olika sektorer av företag och myndigheter.

Den nya revisionen av ISO 27002 2022 publicerades den 15 februari 2022. Många standarder och säkerhetsramverk är relaterade till eller använder sig av ISO 27002:2013:s informationssäkerhetskontroller och därför kommer denna nya revision också att påverka dem.

ISO 27002:2013 omfattning

ISO 27002:2013 är/var en uppförandekod för ett ledningssystem för informationssäkerhet (ISMS) och går in på en mycket högre detaljnivå än bilaga A-kontrollerna i ISO 27001, som innehåller säkerhetstekniker, kontrollmål, säkerhetskrav, åtkomstkontroll , kontroller för behandling av risker för informationssäkerhet, personliga och proprietära informationskontroller samt allmänna informationssäkerhetskontroller.

Det primära syftet med ISO 27002:2013 var att tillhandahålla omfattande informationssäkerhetstekniker och tillgångshanteringskontroller för alla organisationer som antingen behövde ett nytt hanteringsprogram för informationssäkerhet eller ville förbättra sin befintliga informationssäkerhetspolicy och -praxis.

Vad har förändrats i ISO 27002:2022?

Den första betydande förändringen av standarden är övergången från en "Code of Practice" och positioneringen som en uppsättning informationssäkerhetskontroller som kan stå ensamma.

Den reviderade standarden ger en enklare struktur som kan tillämpas i hela organisationen. Den reviderade versionen av ISO 27002 kan nu även användas för att hantera en bredare riskprofil. Detta inkluderar informationssäkerhet och de mer tekniska aspekterna av fysisk säkerhet, tillgångshantering, cybersäkerhet och de mänskliga resursernas säkerhetselement som följer med integritetsskyddet.

ISO 27002:2022 Breddat omfattning

Den första omedelbara förändringen är namnet på standarden.

Tidigare hade ISO 27002:2013 titeln ”Informationsteknologi – Säkerhetstekniker – Uppförandekod för informationssäkerhetskontroller”.

Standarden heter nu "Informationssäkerhet, Cybersäkerhet och integritetsskydd – Informationssäkerhetskontroller" i 2022 års revision.

Varför har det förändrats?

Med tanke på det moderna efterlevnadslandskapet, regelverk, t.ex. GDPR, POPIA och APPS och de föränderliga affärskontinuiteten och cyberrisksvårigheterna som organisationer står inför – var behovet av ISO 27002 för att bredda omfattningen av dess informationssäkerhetskontroller försenat.

Syftet med den senaste revisionen (2022) var att förbättra syftet med standarden genom att tillhandahålla en referensuppsättning för informationssäkerhetskontrollmål och bredda dess räckvidd för användning i kontextspecifik informationssäkerhet, integritets- och cybersäkerhetsriskhantering.

Hur ISO 27002:2022 skiljer sig från ISO 27002:2013

I stort sett har antalet säkerhetskontroller i den nya versionen av ISO 27002:2022 minskat från 114 kontroller i 14 klausuler i 2013 års upplaga till 93 kontroller i 2022 års upplaga. Dessa säkerhetskontroller är nu kategoriserade i fyra kontrollteman.

Kontroller förklaras

En "kontroll" definieras som en åtgärd som modifierar eller upprätthåller risk. En informationssäkerhetspolicy kan till exempel bara upprätthålla risk, medan efterlevnad av informationssäkerhetspolicyn kan ändra risken. Dessutom beskriver vissa kontroller samma generiska mått i olika risksammanhang.

Få din guide till

ISO 27001 framgång

Allt du behöver veta om att uppnå ISO 27001 första gången

Få din gratis guideSpecifika ändringar i detalj

Kontrolluppsättningarna är nu organiserade i fyra (4) säkerhetskategorier eller teman istället för fjorton (14) kontrolldomäner. (tidigare A5. till A.18)

De fyra kategorierna inkluderar:

- organisations~~POS=TRUNC

- Personer

- Mått

- Teknologisk

- 93 kontroller i den nya versionen av 27002

- 11 kontroller är nya

- Totalt 24 kontroller slogs samman från två, tre eller fler säkerhetskontroller från 2013 års version; och de 58 kontrollerna från ISO 27002:2013 har granskats och reviderats för att anpassas till den nuvarande miljön för cybersäkerhet och informationssäkerhet.

- Bilaga A, som innehåller vägledning för tillämpning av attribut.

- Bilaga B, som överensstämmer med ISO/IEC 27001 2013. Det är i grunden två tabeller tabeller som korsreferenser kontrollnummer/identifierare för att underlätta referensen som beskriver vad som är nytt och vad som har slagits samman.

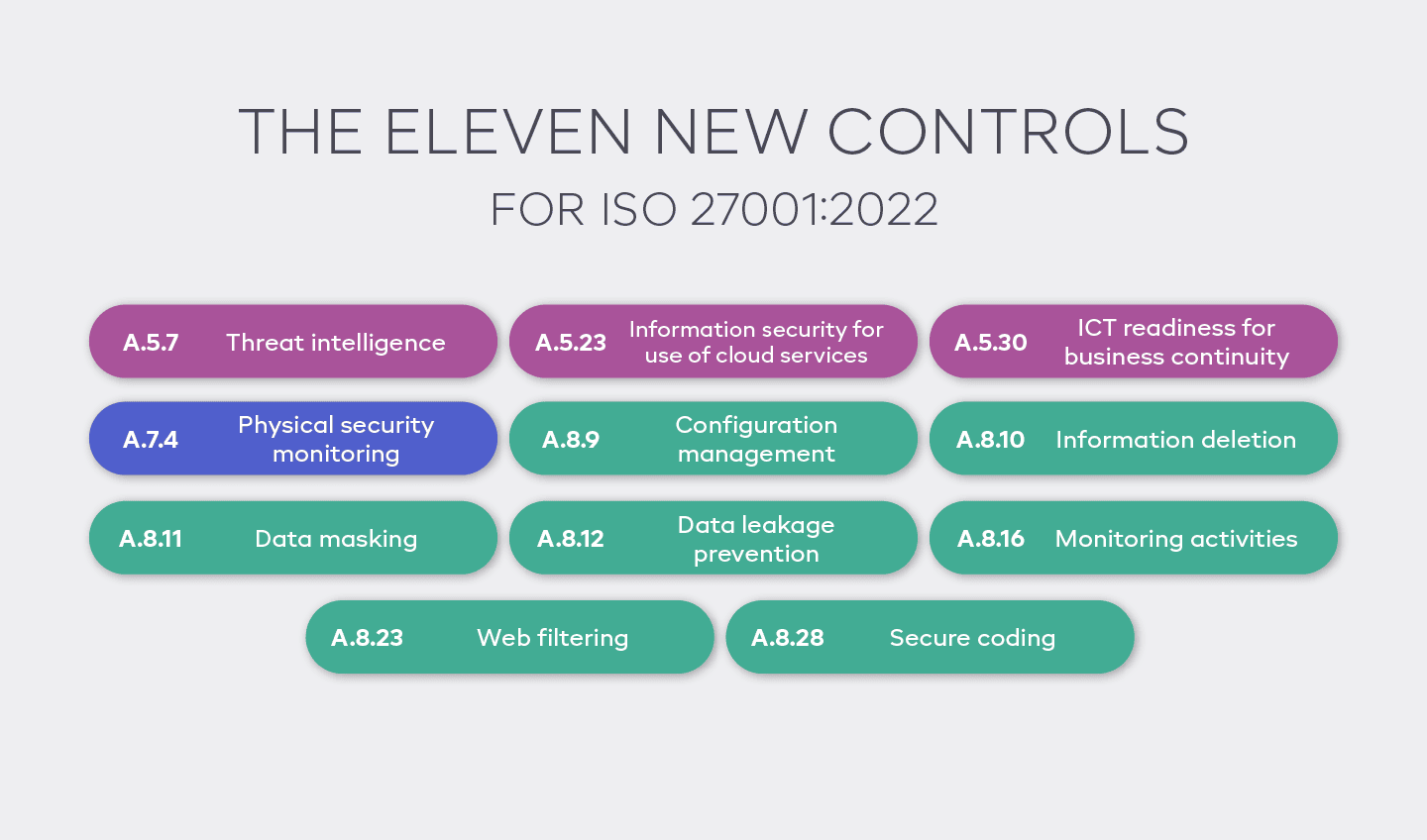

De nya kontrollerna

- A.5.7 Hotunderrättelser

- A.5.23 Informationssäkerhet för användning av molntjänster

- A.5.30 IKT-beredskap för affärskontinuitet

- A.7.4 Fysisk säkerhetsövervakning

- A.8.9 Konfigurationshantering

- A.8.10 Radering av information

- A.8.11 Datamaskering

- A.8.12 Förebyggande av dataläckage

- A.8.16 Övervakningsaktiviteter

- A.8.23 Webbfiltrering

- A.8.28 Säker kodning

Kontrollera vägledning recensioner och uppdateringar

Vägledningssektionen för varje kontroll har granskats och uppdaterats (vid behov) för att återspegla aktuell utveckling och praxis.

Språket som används i vägledningen är mer robust än den tidigare versionen; det finns nu ökade förväntningar på att obligatoriska kontroller och organisationer ska kunna bevisa efterlevnad i högre grad. Dessutom är varje kontroll nu utrustad med ett "Syfte"-uttalande och introducerar en uppsättning "attribut" (se 4.2) till varje kontroll.

Ett företag som implementerar kontroller kan välja vilka som gäller dem baserat på risk, samt lägga till sina egna i ett ISO 27001-kompatibelt ISMS (kontextberoende användning).

ISO 27002 teman och attribut

Attribut är ett sätt att kategorisera kontroller. Dessa gör att du snabbt kan anpassa ditt kontrollval till vanliga branschspråk och standarder.

Dessa attribut identifierar nyckelpunkter:

- Kontrolltyp

- InfoSec-egenskaper

- Cybersäkerhetskoncept

- Operativ förmåga

- Säkerhetsdomäner

Användningen av attribut stödjer arbete som många företag redan gör inom sin riskbedömning och uttalande om tillämplighet (SOA). Till exempel kan cybersäkerhetskoncept som liknar NIST- och CIS-kontroller urskiljas, och de operativa kapaciteterna relaterade till andra standarder kan kännas igen.

Varje kontroll har nu en tabell med en uppsättning föreslagna attribut och bilaga A till ISO 27002:2022 tillhandahåller en uppsättning rekommenderade associationer.

Informationssäkerhetsegenskaper

Informationssäkerhet innebär att skydda olika aspekter av informationen, vilket kan representeras av CIA-modellen. Dessa aspekter inkluderar sekretess, integritet och tillgänglighet för informationen. Att förstå detta möjliggör formulering och implementering av effektiva informationssäkerhetskontroller. Dessa definieras nu som attribut per kontrollbasis.

CIA-modellen förklaras

Sekretess

Informationens konfidentialitet innebär att åtgärder bör vidtas för att skydda den från obehörig åtkomst. Ett sätt att uppnå detta är att genomdriva olika åtkomstnivåer för information baserat på vem som behöver åtkomst och hur känslig informationen är. Vissa sätt att hantera konfidentialitet inkluderar fil- och volymkrypteringar, åtkomstkontrollistor och filbehörigheter.

Integritet

Dataintegritet är en integrerad del av informationssäkerhetstriaden, som syftar till att skydda data från eventuella obehöriga ändringar eller raderingar. Detta innebär också att säkerställa att de obehöriga ändringar eller raderingar som gjorts av uppgifterna kan ångras.

Tillgänglighet

Tillgänglighet syftar till att säkerställa att uppgifterna är tillgängliga för dem som behöver dem när det behövs. Några av informationssäkerhetsriskerna för tillgänglighet inkluderar sabotage, maskinvarukorruption, nätverksfel och strömavbrott. Dessa tre komponenter i informationssäkerhet fungerar hand i hand, och du kan inte koncentrera dig på en av dem på bekostnad av de andra.

Vi guidar dig varje steg på vägen

Vårt inbyggda verktyg tar dig från installation till certifiering med 100 % framgång.

Boka en demoCybersäkerhetskoncept

Attribut för cybersäkerhetskoncept införs i 2022 års revision av standarden. Dessa attributvärden består av Identifiera, Skydda, Upptäck, Svara och Återställ. Detta anpassar ISO 27002 till ISO/IEC TS 27110, NIST Cyber Security Framework (CSF) och andra standarder.

- identifiera – Utveckla organisationens förståelse för att hantera cybersäkerhetsrisker för system, tillgångar, data och kapacitet.

- Skydda – Utveckla och implementera skyddsåtgärder för att leverera kritiska infrastrukturtjänster.

- Upptäcka – Utveckla och implementera lämpliga aktiviteter för att identifiera förekomsten av en cybersäkerhetshändelse.

- Svara – Skapa och omsätta lämpliga aktiviteter för att vidta åtgärder som svar på upptäckta cybersäkerhetshändelser.

- Recover – Utveckla och implementera lämpliga aktiviteter för att upprätthålla planer för motståndskraft och för att återställa alla möjligheter eller tjänster som försämrades på grund av en cybersäkerhetshändelse.

Operativ förmåga

Operationell förmåga är ett attribut för att se kontroller från utövarens perspektiv av informationssäkerhetskapacitet.

Dessa inkluderar:

förvaltning av tillgångar, informationsskydd, mänskliga resurser, fysisk säkerhet, system- och nätverkssäkerhet, applikationssäkerhet, säker konfiguration, identitets- och åtkomsthantering, hot- och sårbarhetshantering, kontinuitet, leverantörsrelationer säkerhet, lagar och efterlevnad, informationssäkerhetshändelsehantering och informationssäkerhetsgaranti.

Säkerhetsdomäner

Säkerhetsdomäner är ett attribut för att se kontroller från fyra informationssäkerhetsdomäner: "Styrning och ekosystem" inkluderar "Styrning och riskhantering för informationssystemsäkerhet" och "hantering av cybersäkerhet för ekosystem" (inklusive interna och externa intressenter);

- En kontroll kan ha olika applikationer (t.ex. säkerhetskopior hjälper till att skydda mot skadlig kod, hacks, buggar, olyckor, mekaniska haverier, bränder etc., och kan inkludera ställföreträdare och ersättare med flera kompetenser för kritiska personer och alternativa leverantörer/källor till nödvändiga informationstjänster).

- Det krävs vanligtvis flera kontroller i en given applikation eller situation (t.ex. skadlig programvara kan mildras med hjälp av säkerhetskopior, medvetenhet, antivirus, nätverksåtkomstkontroller plus IDS/IPS och mer samtidigt som man undviker infektion är ett kraftfullt tillvägagångssätt om det förstärks med policyer och procedurer).

- De kontroller vi ofta använder (t.ex. säkerhetskopior) är inte allt-eller-inget, utan består av ett antal mer mindre element (t.ex. säkerhetskopiering involverar strategier, policyer och procedurer, mjukvara, hårdvarutestning, incidentåterställning, fysiskt skydd etc.).

Förenkla processen med ISMS.online

Även om många ser detta som den knepiga delen, är det ISMS.online-plattform och support gör denna process intuitiv. Boka en plattformsdemo för att se själv.

Boka en plattformsdemoBilaga A förklaras

Tabellen i bilaga A visar användningen av attribut och ger exempel på hur man tilldelar attribut till kontroller, vilket skapar olika vyer (enligt 4.2).

Det bör noteras att filtrering eller sortering av matrisen kan uppnås genom att använda ett verktyg som ett enkelt kalkylblad eller en databas, som kan innehålla mer information som kontrolltext, vägledning, organisationsspecifik implementeringsvägledning eller attribut. ISMS.online underlättar automatiskt dessa associationer, vilket gör hela processen enkel.

Bilaga B förklaras

Tabellerna i bilaga B.1 och B.2 tillhandahåller lättnavigerade referenspunkter som ger bakåtkompatibilitet med ISO/IEC 27002:2013. Detta gör det enkelt för organisationer som använder den gamla ledningsstandarden som behöver övergå till ISO 27002:2020, eller för att underlätta referenser mellan standarder som använder ISO 27002, t.ex. ISO 27001, ISO 27701 liknande. Återigen mappar ISMS.online automatiskt gamla till nya kontrollidentifierare inom vår plattform, vilket tar bort smärtan av övergången och implementeringen.

Nya kontroller

| ISO/IEC 27002:2022 Kontrollidentifierare | ISO/IEC 27002:2013 Kontrollidentifierare | Kontrollnamn |

|---|---|---|

| 5.7 | Nya | Hot intelligens |

| 5.23 | Nya | Informationssäkerhet för användning av molntjänster |

| 5.30 | Nya | ICT-beredskap för kontinuitet i verksamheten |

| 7.4 | Nya | Fysisk säkerhetsövervakning |

| 8.9 | Nya | Konfigurationshantering |

| 8.10 | Nya | Radering av information |

| 8.11 | Nya | Datamaskering |

| 8.12 | Nya | Förebyggande av dataläckage |

| 8.16 | Nya | Övervakningsaktiviteter |

| 8.23 | Nya | Webbfiltrering |

| 8.28 | Nya | Säker kodning |

Organisatoriska kontroller

Människor kontroller

| ISO/IEC 27002:2022 Kontrollidentifierare | ISO/IEC 27002:2013 Kontrollidentifierare | Kontrollnamn |

|---|---|---|

| 6.1 | 07.1.1 | Screening |

| 6.2 | 07.1.2 | Anställningsvillkor |

| 6.3 | 07.2.2 | Informationssäkerhetsmedvetenhet, utbildning och träning |

| 6.4 | 07.2.3 | Disciplinär process |

| 6.5 | 07.3.1 | Ansvar efter uppsägning eller byte av anställning |

| 6.6 | 13.2.4 | Sekretess- eller sekretessavtal |

| 6.7 | 06.2.2 | Fjärrbearbetning |

| 6.8 | 16.1.2, 16.1.3 | Händelserapportering för informationssäkerhet |

Fysiska kontroller

| ISO/IEC 27002:2022 Kontrollidentifierare | ISO/IEC 27002:2013 Kontrollidentifierare | Kontrollnamn |

|---|---|---|

| 7.1 | 11.1.1 | Fysiska säkerhetsområden |

| 7.2 | 11.1.2, 11.1.6 | Fysiskt inträde |

| 7.3 | 11.1.3 | Säkra kontor, rum och lokaler |

| 7.4 | Nya | Fysisk säkerhetsövervakning |

| 7.5 | 11.1.4 | Skydd mot fysiska och miljömässiga hot |

| 7.6 | 11.1.5 | Arbeta i säkra områden |

| 7.7 | 11.2.9 | Tydligt skrivbord och tydlig skärm |

| 7.8 | 11.2.1 | Utrustningsplacering och skydd |

| 7.9 | 11.2.6 | Säkerhet av tillgångar utanför lokaler |

| 7.10 | 08.3.1, 08.3.2, 08.3.3, 11.2.5 | Lagringsmedia |

| 7.11 | 11.2.2 | Stöd till verktyg |

| 7.12 | 11.2.3 | Kabelsäkerhet |

| 7.13 | 11.2.4 | Utrustningsunderhåll |

| 7.14 | 11.2.7 | Säker kassering eller återanvändning av utrustning |

Tekniska kontroller

ISO 27001 vs ISO 27002

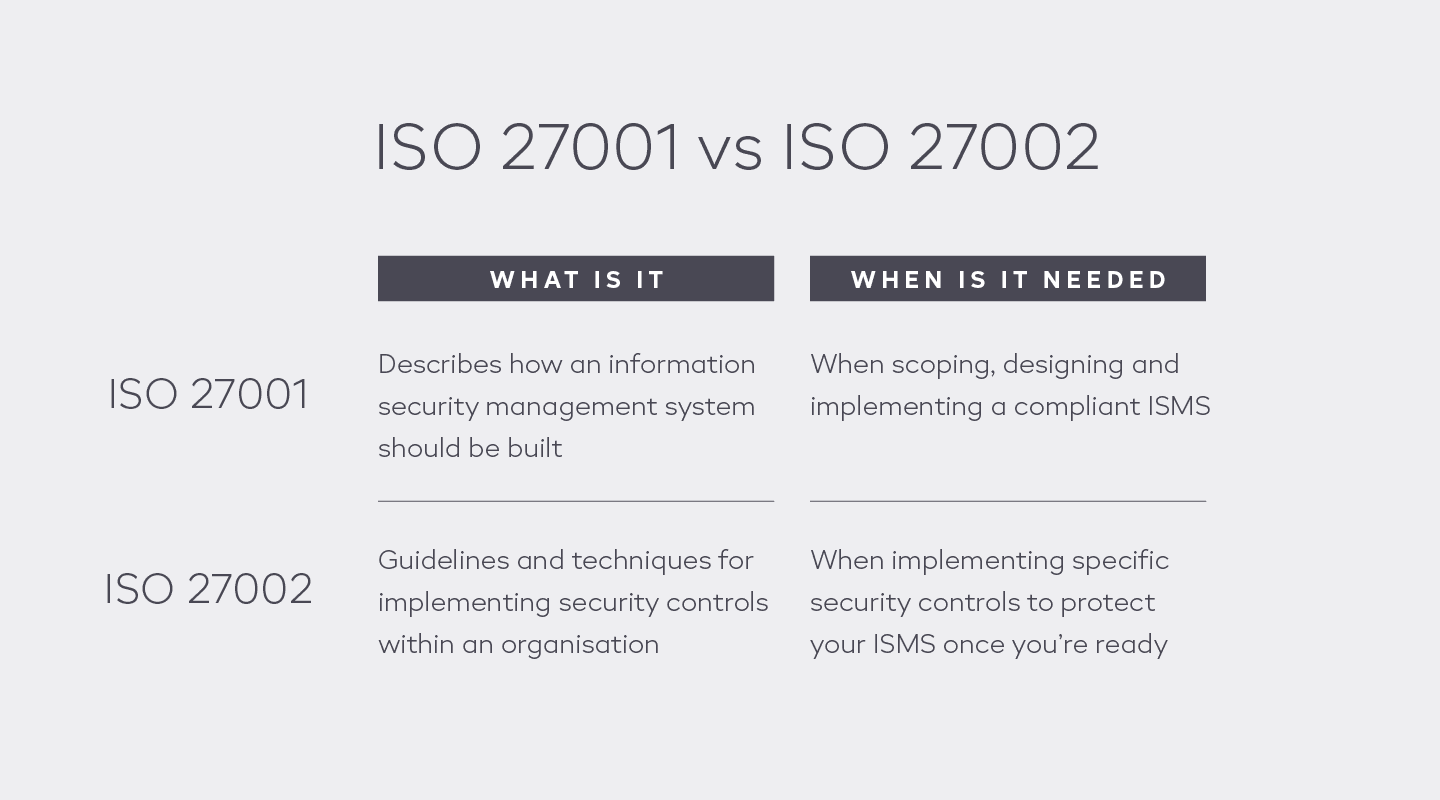

Organisationer som vill utforska informationssäkerhetshanteringssystem kan ha stött på både ISO 27001- och 27002-standarderna.

ISO 27001 är den primära standarden i 27000-familjen. Företag kan bli certifierade mot ISO 27001, men de kan inte certifiera mot ISO 27002:2022 eftersom det är en stödjande standard/praxis.

ISO 27001 Annex A tillhandahåller till exempel en lista över säkerhetskontroller men berättar inte hur du implementerar dem, utan refererar till ISO 27002.

ISO 27002 ger omvänt vägledning för att implementera kontroller som används i ISO 27001. Det fina med ISO 27002 är att kontrollerna inte är obligatoriska; företag kan bestämma om de vill använda dem eller inte, beroende på om de är tillämpliga i första hand.

Hur påverkar det dig?

Det kommer att ta en period innan organisationer måste anta den reviderade versionen av ISO 27001 för sina certifieringsrevisioner (minst ett år efter publicering, och vanligtvis i samband med nästa omcertifieringscykel), så de har gott om tid att ta itu med ändringar.

I slutändan bör ändringarna inte nämnvärt påverka en organisations ledningssystem för informationssäkerhet (ISMS) och förmåga att upprätthålla efterlevnad.

Det kan dock finnas en påverkan på organisationens övergripande kontrollramverk, specifika kontroller och hur en organisation övervakar den löpande efterlevnaden.

När organisationer konverterar till den nya standarden måste de omvärdera hur deras ramverk, kontroller och policyer stämmer överens med den nya strukturen och uppdaterade ISO 27001/27002 kontroller.

Revideringen av ISO 27002 2022 kommer att påverka en organisation enligt följande:

- Om du redan är ISO 27001 2013 certifierad

- Är du halvcertifierad

- Om du är på väg att omcertifiera

- Om du redan är ISO 27001:2013 certifierad

Om din organisation redan är certifierad behöver du inte göra något nu; den reviderade ISO 27002 2022-standarden kommer att tillämpas vid förnyelse/återcertifiering. Det är därför naturligt att alla certifierade organisationer måste förbereda sig för den reviderade standarden vid omcertifiering eller om de antar nya uppsättningar av kontroller eller standarder, t.ex. ISO 27701 eller liknande.

Få ett försprång på 81 %

Vi har gjort det hårda arbetet åt dig, vilket ger dig ett försprång på 81 % från det ögonblick du loggar in.

Allt du behöver göra är att fylla i tomrummen.

Hur påverkar det din (om)certifiering?

Anta att en organisation för närvarande är i ISO 27001 2013-certifiering eller omcertifiering. I så fall kommer de att förväntas se över sin riskbedömning och identifiera de nya kontrollerna som tillämpliga och revidera deras "förklaring om tillämplighet" genom att jämföra de reviderade kontrollerna i bilaga A.

Eftersom det finns nya kontroller, sammanslagna kontroller och modifierad eller ytterligare vägledning till andra kontroller, måste organisationer se över den reviderade ISO 27002:2022-standarden för eventuella implementeringsändringar.

Även om ISO 27001 revision 2022 ännu inte har publicerats, styr bilaga B till ISO 27002 kartor standardens 2013 och 2022 versioner.

Ditt uttalande om tillämplighet (SOA) bör fortfarande hänvisa till bilaga A till ISO 27001, medan kontrollerna måste referera till den reviderade standarden ISO 27002:2022, som kommer att vara en alternativ kontrolluppsättning.

Behöver du ändra din dokumentation?

Att följa dessa ändringar bör inkludera:

- En uppdatering av din riskbehandlingsprocess med uppdaterade kontroller

- En uppdatering av din tillämplighetsförklaring

- Uppdatera dina nuvarande policyer och procedurer med vägledning mot varje kontroll vid behov

Hur påverkar det din ISO 27001:2013

Tills en ny ISO 27001 2022-standard publiceras kommer de nuvarande ISO-certifieringssystemen att fortsätta, även om kartläggning till de nya ISO 27002 2022-kontrollerna kommer att krävas via bilaga B1.1 och B1.2, men ISO erfarna revisorer kommer att känna igen strukturen för kontrollerna , kommer därför att ha mer att arbeta med. Antagandet av ISO 27002:2022 skulle kunna göra revisionen smidigare.

Kommande ändringar av ISO 27001

De flesta informationssäkerhetsexperter förväntar sig att ändringarna i ISO 27001 kommer att vara mindre textändringar med en mindre uppdatering av bilaga A för att anpassas till ISO 27002 2022-revideringen.

Huvuddelen av ISO 27001, som inkluderar klausulerna 4-10, kommer inte att ändras. Dessa klausuler inkluderar omfattning och sammanhang, informationssäkerhetspolicy, riskhantering för resurser såsom utbildning och medvetenhet om kommunikation och dokumentkontroll till övervakning och mätning av operativa aktiviteter av en internrevisionsavdelning till korrigerande åtgärder.

Endast kontrollerna i ISO 27001 bilaga A och ISO 27002 kommer att uppdateras.

Ändringar i ISO 27001:2022 bilaga A kommer att vara helt anpassade till ändringar i ISO 27002:2022

Påverkas några andra 27000-standarder?

Ledningssystemstandarder och ramverk relaterade till och baserade på ISO/IEC 27002:2013-versionen kommer att känna förändringen.

Ändringarna kommer att ha en ytterligare effekt när de överlappar relaterade standarder som ISO 27017 molnsäkerhet, ISO 27701 integritet och olika nationella standarder som har antagit eller införlivat de nuvarande kraven och riktlinjerna.

Det bör ske när gransknings- och uppdateringscyklerna för dessa standarder sker under de närmaste åren, och ytterligare effekter kan förväntas för lokala standarder och ramverk.

Demonstrerar god praxis för ISO 27002

Fysisk och miljö

De fysiska och miljömässiga aspekterna av en organisation är avgörande för att bestämma dess informationssäkerhet. De korrekta kontrollerna och procedurerna kommer att säkerställa den fysiska säkerheten för en organisations information genom att begränsa åtkomsten till obehöriga parter och skydda dem mot skador som bränder och andra katastrofer.

Några av informationssäkerhetsteknikerna inkluderar:

- Åtgärder ska vidtas för att övervaka och begränsa den fysiska tillgången till organisationens lokaler och stödjande infrastrukturer, såsom luftkonditionering och el. Detta kommer att förhindra och säkerställa upptäckt och korrigering av obehörig åtkomst, skadegörelse, brottslig skada och annan manipulering som kan inträffa.

- Känsliga områden måste ges delvis åtkomst och listan över auktoriserade personer måste regelbundet granskas och godkännas (minst en gång om året) av avdelningen för fysisk säkerhet eller administrationen.

- Videoinspelning, fotografering eller någon annan form av digital inspelning bör vara förbjuden i begränsade områden utom med tillstånd från relevant myndighet.

- Övervakning bör sättas runt i lokalerna på platser som ingångar, utgångar och avgränsade områden. Dessa inspelningar bör övervakas dygnet runt av utbildad personal och lagras i minst en månad ifall en granskning skulle behövas.

- Begränsad åtkomst i form av passerkort bör tillhandahållas för att tillåta tidsbegränsad åtkomst för leverantörer, praktikanter, tredje part, konsulter och annan personal som är autentiserad för att komma åt områdena.

- Besökare till organisationerna bör alltid åtföljas av en anställd utom när de använder öppna ytor som receptionens foajé och toaletter.

Human Resources

Dessa åtgärder syftar till att säkerställa att organisationens information är säker för de anställda i organisationen.

Vissa standarder för informationssäkerhet för mänskliga resurser inkluderar:

- Varje anställd bör granskas före anställning för att verifiera sin identitet, sina professionella referenser och sitt övergripande beteende. Dessa bör särskilt vara rigorösa om de ska ta betrodda informationssäkerhetspositioner i organisationen.

- De anställda bör alla gå med på ett bindande sekretessavtal eller sekretessavtal. Detta kommer att diktera nivån av diskretion de hanterar den personliga och proprietära informationen de kommer i kontakt med under sin anställning.

- Personalavdelningen måste informera ekonomi, administration och andra relevanta avdelningar när en anställd anställs, stängs av, avskedas, förflyttas, på långtidsledighet och andra omständigheter som kan kräva att deras tillstånd ändras.

- När HR-avdelningen informerar de andra avdelningarna om ändringen av en anställds status, bör detta följas av en justering av relevanta fysiska och logiska åtkomsträttigheter.

- Anställdas chefer bör följa upp alla nycklar, passerkort, IT-utrustning, lagringsenheter och alla andra företagstillgångar återlämnas innan anställningen avslutas.

Åtkomstkontroll

Åtkomstkontroll innefattar lösenord, nyckelkort eller andra säkerhetsrestriktioner som är utformade för att begränsa tillgängligheten till företagets information och system.

Några av dem inkluderar:

- Tillgången till företagsnätverk, IT-system, information och applikationer bör kontrolleras baserat på användarnas roll eller enligt vad som anges av relevant informationstillgångsägare eller organisatoriska rutiner.

- Restriktioner måste ställas in för att varna systemet och/eller låsa ut användarkonton efter ett fördefinierat antal misslyckade inloggningsförsök. Dessa bör följas upp för att eliminera risken för ett intrångsförsök.

- Alla företagsarbetsstationer/datorer bör ha lösenordsskyddade skärmsläckare med timeouts på mindre än 10 minuters inaktivitet.

- De privilegierade åtkomsträttigheterna, såsom för de som krävs med uppgiften att administrera, konfigurera, hantera, säkerhet och övervakning av IT-systemen, bör också ses över regelbundet av det relevanta informationssäkerhetsorganet.

- Lösenfraserna och lösenorden måste vara komplexa och långa med en kombination av siffror, bokstäver och specialtecken för att göra dem omöjliga att gissa. Dessa ska inte lagras i något skrivet eller läsbart format.

- Organisationen bör inaktivera all skrivåtkomst till flyttbara media som CD/DVD-brännare på alla företagets datorer om det inte är auktoriserat av specifika affärsskäl.

Nästa steg

När det gäller nästa steg inkluderar de huvudsakliga aktiviteterna att utföra följande:

- Köper den uppdaterade standarden.

- Granska den nya ISO 27002-standarden och dess kontrolländringar.

- Gör en riskbedömning/analys.

- För att minska eventuella identifierade risker, välj de lämpligaste kontrollerna och uppdatera dina ISMS-policyer, standarder etc. i enlighet därmed.

- Uppdatera din Statement of Applicability (SoA).

Detta hjälper dig att komma före i spelet för omcertifiering eller antagande av ytterligare ISO 27000-familjestandarder/-ramverk, t.ex. ISO 27018, 27017, 27032, som allmänt förväntas uppdateras kort efter ISO 27001:2022-revideringen.

Få ett försprång på 81 %

Vi har gjort det hårda arbetet åt dig, vilket ger dig ett försprång på 81 % från det ögonblick du loggar in.

Allt du behöver göra är att fylla i tomrummen.

Vanliga frågor

Vem kan implementera ISO 27002

ISO/IEC 27002:2022 är designad för alla som initierar, implementerar eller underhåller ett ISMS-system. Genom att använda den här uppdaterade versionen kan du skapa säkerhetskontroller som är robusta, relevanta och lämpliga för din organisations miljö.

Organisationer av alla storlekar och säkerhetsmognadsnivåer kan dra nytta av att följa ISO 27002-koden. På ISMS.online är vi här för att hjälpa dig att framgångsrikt implementera ISO 27002:2022.

Hur man kommer igång med ISO 27002

Att ge sig ut på ISO 27002-resan är enkelt. På ISMS.online rekommenderar vi dessa åtta steg för en smidig implementering:

- Förstå ISO 27002-standarden: ISO 27002 är en internationell standard som erbjuder riktlinjer för val och implementering av kontroller och metoder för informationssäkerhet. Den är tillämplig på organisationer av alla branscher och storlekar och hjälper till att utveckla riktlinjer för informationssäkerhetshantering som är skräddarsydda för ditt specifika sammanhang.

- Studera kontrollkategorierna: ISO 27002:2022 presenterar fyra kategorier av informationssäkerhetskontroller: organisatoriska, människor, fysiska och tekniska.

- Skaffa standarden ISO 27002:2022: Köp hela ISO 27002:2022-standarden från ISO:s webbplats.

- Förstå förhållandet mellan ISO 27001 och ISO 27002: ISO 27001 beskriver mål eller mål för informationssäkerhetshantering, medan ISO 27002 ger detaljerad vägledning om implementering av de kontroller som krävs för att uppfylla dessa mål.

- Bli utbildad och certifierad: Anmäl dig till ISO/IEC 27002-utbildningar för att få nödvändig kunskap för att välja, implementera och hantera kontrollerna som specificeras i standarden.

- Implementera kontrollerna: Använd riktlinjerna i ISO 27002:2022 för att välja och implementera lämpliga kontroller för din organisations specifika sammanhang.

- Håll dig uppdaterad om revideringar och uppdateringar: ISO 27002 genomgår revidering för att ta hänsyn till förändringar i teknik, juridiska krav och bästa praxis. Se till att du håller dig uppdaterad om nya versioner och införlivar alla relevanta ändringar i din organisations ledningssystem för informationssäkerhet.

- Övervaka och förbättra: Övervaka kontinuerligt effektiviteten hos ditt hanteringssystem för informationssäkerhet och gör förbättringar vid behov.

Upptäck hur ISMS.online kan hjälpa dig att komma igång med implementeringen av ISO 27002:2022.

Är certifiering ISO 27002 möjlig

Certifiering för ISO 27002 är inte möjlig, eftersom det inte är en ledningsstandard och inte definierar hur ett system ska köras.

ISO 27002:2022 spelar dock en avgörande roll för att hjälpa organisationer som din att uppfylla ISO 27001:2022-certifieringskraven.

På ISMS.online tillhandahåller vi riktlinjer för implementering, hantering och ständig förbättring av ditt hanteringssystem för informationssäkerhet.

Finns det några ISO 27002-krav

ISO 27002:2022-standarden har inga uttryckliga krav på organisationer.

Den ger bara förslag som organisationer bör implementera enligt arten av deras specifika informationssäkerhetsrisker.

Med ISMS.online kan du ta reda på vilka säkerhetsrisker din organisation bör vara medveten om.

Vilka är de nationella motsvarigheterna till ISO 27002

Det finns olika standarder i olika länder som är likvärdiga med ISO 27002. Trots lokala publicerings- och översättningsförseningar som leder till att dessa motsvarigheter kommer månader efter revideringen och lanseringen av den huvudsakliga ISO/IEC-standarden, säkerställer nationella organ att innehållet översätts korrekt till återspeglar ISO 27002 i sin helhet.

Nedan finns några av de nationella likvärdiga standarderna för ISO 27002 i olika länder:

- Argentina – IRAM-ISO-IEC 27002:2008

- Australien och Nya Zeeland – AS/NZS ISO/IEC 27002:2006

- Brasilien – ISO/IEC NBR 17799/2007 – 27002

- Indonesien – SNI ISO/IEC 27002:2014

- Chile – NCH2777 ISO/IEC 17799/2000

- Kina – GB/T 22081-2008

- Tjeckien – ČSN ISO/IEC 27002:2006

- Kroatien – HRN ISO/IEC 27002:2013

- Danmark – DS/ISO27002:2014 (DK)

- Estland – EVS-ISO/IEC 17799:2003, 2005 års version i översättning

- Tyskland – DIN ISO/IEC 27002:2008

- Japan – JIS Q 27002

- Litauen – LST ISO/IEC 27002:2009 (antagen ISO/IEC 27002:2005, ISO/IEC 17799:2005)

- Mexiko – NMX-I-27002-NYCE-2015

- Nederländerna – NEN-ISO/IEC 27002:2013

- Peru – NTP-ISO/IEC 17799:2007

- Polen – PN-ISO/IEC 17799:2007, baserat på ISO/IEC 17799:2005

- Ryssland – ГОСТ Р ИСО/МЭК 27002-2012, baserat på ISO/IEC 27002:2005

- Slovakien – STN ISO/IEC 27002:2006

- Sydafrika – SANS 27002:2014/ISO/IEC 27002:2013[3]

- Spanien – UNE 71501

- Sverige – SS-ISO/IEC 27002:2014

- Turkiet – TS ISO/IEC 27002

- Thailand – UNIT/ISO

- Ukraina – СОУ Н НБУ 65.1 СУІБ 2.0:2010

- Storbritannien – BS ISO/IEC 27002:2005

- Uruguay – ENHET/ISO 17799:2005