National Institute of Standards and Technology (NIST) i USA har tagit fram ett ramverk för att hjälpa organisationer att anpassa sin cybersäkerhetsplanering och skydda infrastrukturen från att äventyras av hotet om cyberbrottslighet.

NIST Cyber Security ger organisationer inom den privata sektorn ett ramverk av policyer och kontroller för att förhindra attacker från cyberbrottslingar och upptäcka och svara på sådana som får tillgång.

I följande video förklarar National Institute of Standards and Technology mer om NIST-ramverkets ursprungliga syfte, standarderna, riktlinjerna och bästa praxis bakom det.

Vi kan inte komma på något företag vars tjänst kan hålla ett ljus till ISMS.online.

Smakämnen National Institute of Standards and Technology är känd under sin akronym NIST. Detta är en icke-reglerande statlig myndighet skapad för att driva innovation och främja industriell konkurrenskraft inom vetenskap, teknik och teknik.

NIST:s primära roll är att skapa bästa praxis för organisationer och statliga myndigheter att följa. Syftet med dessa säkerhetsstandarder är att förbättra säkerhetsställningen för statliga myndigheter och privata företag som hanterar statlig data.

NIST Cybersecurity Framework (CSF) är en uppsättning riktlinjer och bästa praxis utformade för att hjälpa organisationer att förbättra sina Cybersecurity-strategier, som NIST utvecklat.

Ramverket syftar till att standardisera cybersäkerhetspraxis så att organisationer kan använda en enda eller enhetlig metod för att skydda mot cyberattacker.

De flesta organisationer är inte skyldiga att följa NIST-efterlevnaden, även om det rekommenderas för dem. Amerikanska federala myndigheter har varit skyldiga att följa NIST-standarder sedan 2017 på grund av att NIST själva är en del av den amerikanska regeringen.

Underleverantörer och entreprenörer som arbetar med den federala regeringen måste följa NIST säkerhetsstandarder. Om en entreprenör har en historia av att NIST inte efterlevt, riskerar de att uteslutas från statliga kontrakt i framtiden.

NIST-riktlinjer kan hjälpa till att skydda dina system från skadliga attacker och mänskliga fel. Att följa ramverket hjälper din organisation att uppfylla kraven för Health Insurance Portability and Accountability Act (HIPPA) och Federal Information Security Management Act (FISMA), som är tvingande föreskrifter.

Organisationer lutar sig åt NIST-efterlevnad som en industristandard på grund av de fördelar det kan ge. NIST-kulturen är avgörande för privata företag för att främja en bättre förståelse för datahantering.

ISMS.online gör det så enkelt som möjligt att installera och hantera ditt ISMS.

Både NIST och International Organization for Standardization (ISO) har branschledande metoder för informationssäkerhet. NIST Cybersecurity Framework är vanligare jämfört med ISO 27001, specifikationen för en ledningssystem för informationssäkerhet (ISMS).

Båda erbjuder ramar för hantera cybersäkerhetsrisker. NIST CSF-ramverket kommer att vara lätt att integrera i en organisation som vill följa ISO 27001-standarderna.

Kontrollåtgärderna är väldigt lika, definitionerna och koderna är väldigt lika över ramarna. Båda ramverken har en enkel vokabulär som gör att du kan kommunicera tydligt om cybersäkerhetsfrågor.

Riskmognad, certifiering och kostnad är några av skillnaderna mellan NIST CSF vs ISO 27001.

Om du är i ett tidigt skede av att utveckla en cybersäkerhet riskhanteringsplan eller försöker mildra tidigare misslyckanden, kan NIST CSF vara det bästa valet. ISO 27001 är ett bra val för mogna organisationer som söker ett mer världsomspännande erkänt ramverk.

ISO 27001 erbjuder certifiering via tredjepartsrevision som kan vara kostsamt men som kan förbättra din organisations rykte som en verksamhet som investerare kan lita på – NIST CSF erbjuder inte den typen av certifiering.

NIST CSF är tillgänglig gratis, medan ISO 27001 tar betalt för åtkomst till sin dokumentation – ett nystartat företag kanske vill starta sitt riskhanteringsprogram för cybersäkerhet med NIST Cyber Security Framework och sedan göra en större investering i processen när de skalas upp med ISO 27001.

Jag skulle verkligen rekommendera ISMS.online, det gör att konfigurera och hantera ditt ISMS så enkelt som det kan bli.

ISMS.online kommer att spara tid och pengar

Få din offertVad som är rätt för ditt företag beror på mognad, mål och specifika riskhanteringsbehov. ISO 27001 är ett bra val för mogna organisationer som möter extern press att certifiera.

Din organisation kanske inte är redo att investera i en ISO 27001-certifieringsresa ännu eller kanske i ett skede där den skulle dra nytta av det tydliga bedömningsramverket som erbjuds av NIST-ramverket.

NIST CSF-ramverket kan vara en stark utgångspunkt för din ISO 27001-certifieringsresa när din organisation mognar.

Oavsett om du börjar med NIST CSF eller växer med ISO/IEC 27001, kommer ett proaktivt och effektivt hanteringssystem för informationssäkerhet att hjälpa dig att nå organisationens efterlevnad.

Den högsta abstraktionsnivån i ramverket är Fem kärnfunktioner. De är grunden för ramverkets kärna, och alla andra element är organiserade runt dem.

Låt oss ta en djupare titt på NIST Cybersecurity Frameworks fem funktioner.

Identifieringsfunktionen kan hjälpa till att utveckla en organisatorisk förståelse för att hantera cybersäkerhetsrisker för system, människor, tillgångar, data och kapacitet.

För vadslagningsförståelse i ett affärssammanhang kan en organisation fokusera och prioritera sina ansträngningar i enlighet med dess riskhanteringsstrategi och affärsbehov, på grund av resurserna som stöder kritiska funktioner och relaterade cybersäkerhetsrisker.

Protect-funktionen beskriver lämpliga skyddsåtgärder för att säkerställa leverans av kritiska infrastrukturtjänster. Det är möjligt att begränsa eller begränsa effekten av en potentiell cybersäkerhetshändelse med hjälp av Protect-funktionen.

Lämpliga aktiviteter för att identifiera förekomsten av en cyberhändelse definieras av funktionen Detektera. Upptäck-funktionen gör det möjligt att i rätt tid upptäcka cybersäkerhetshändelser.

Lämpliga aktiviteter ingår i responsfunktionen för att vidta åtgärder angående en identifierad cybersäkerhetsincident. Responsfunktionen hjälper till att stödja förmågan att begränsa följderna av en potentiell cybersäkerhetsincident.

Återställningsfunktionen identifierar aktiviteter för att upprätthålla resiliensplaner och återställa tjänster som påverkas av en cybersäkerhetsincident. Återställningsfunktionen hjälper till att återställa i tid till normal drift för att minska konsekvenserna av en cybersäkerhetsincident.

Att följa dessa fem funktioner rekommenderas som bästa praxis eftersom de inte bara är tillämpliga på cybersäkerhetsriskhanteringsfunktioner utan för riskhantering som helhet.

Ladda ner din gratis guide

för att effektivisera din Infosec

Vi började använda kalkylblad och det var en mardröm. Med ISMS.online-lösningen blev allt det hårda arbetet enkelt.

I vilken grad en organisations Praxis för hantering av cybersäkerhetsrisk uppvisar de egenskaper som definieras i ramverket kallas nivån.

Nivå 1 till nivå 4 beskriver en ökande grad av rigoritet och hur välintegrerade cybersäkerhetsriskbeslut är i bredare riskbeslut. I vilken grad organisationen delar och tar emot cybersäkerhetsinformation från externa parter.

Nivåer representerar inte nödvändigtvis mognadsnivåer; organisationen bör bestämma den önskade nivån.

Företag bör säkerställa att den valda nivån uppfyller organisationens mål, minskar cybersäkerhetsrisken till nivåer som är acceptabla för organisationen och är genomförbar att implementera.

Boka en skräddarsydd praktisk session utifrån dina behov och mål.

ISMS.online kan ge dig en plattform för att ta dig på vägen mot att nå standarden

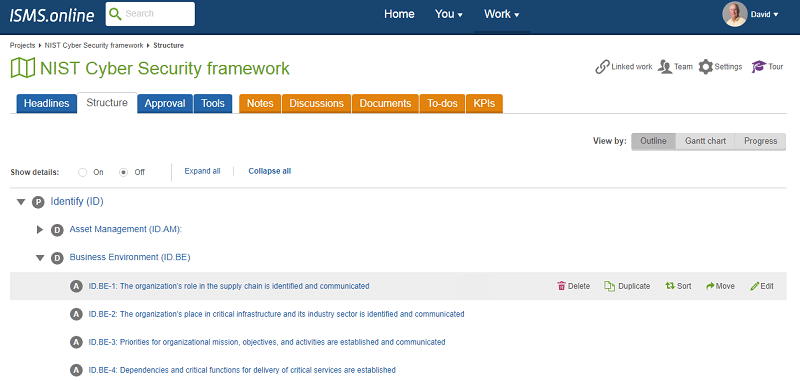

Varje avsnitt av NIST Cyber Security är detaljerat i den säkra plattformen, vilket gör det enkelt att följa.

Detta minskar din arbetsbelastning, kostnader och stressen av att inte veta om du har gjort allt rätt.

Profiler är en organisations speciella anpassning av deras krav och mål, riskaptit och resurser mot deras önskade resultat av ramverkets kärna.

Profiler kan identifiera möjligheter att förbättra cybersäkerhet genom att jämföra en "nuvarande" profil med en "målprofil".

Profiler används för att förbättra ramverket för cybersäkerhet för att tjäna verksamheten bäst. Ramverket är frivilligt, så det finns inget rätt eller fel sätt att göra det på.

För att skapa en profil för nuvarande tillstånd måste en organisation kartlägga sina krav på cybersäkerhet, uppdragsmål, operativa metoder och nuvarande praxis. De måste kartlägga mot underkategorierna i ramverkets kärna.

Kraven och målen kan jämföras med organisationens nuvarande tillstånd för att få en förståelse av luckorna.

En prioriterad implementeringsplan kan skapas genom skapandet av dessa profiler och gapanalysen. Prioriteten, storleken på gapet och beräknad kostnad för korrigerande åtgärder hjälp med att planera och budgetera för att förbättra din organisations cybersäkerhet.

NIST SP 800-53 är känt som National Institute of Standards and Technology Special Publication 800-53, Security and Privacy Controls for Federal Information Systems and Organization.

Det bildades för att uppmuntra och hjälpa innovation och vetenskap genom att främja och upprätthålla en uppsättning industristandarder.

NIST SP 800-53 är en uppsättning riktlinjer och standarder som hjälper federala myndigheter och entreprenörer att uppfylla sina krav på cybersäkerhet. Specialpublikation 800-53 behandlar säkerhetskontroller eller skyddsåtgärder för federala informationssystem och företag.

NIST SP 800-171 är ett ramverk som beskriver de säkerhetsstandarder och rutiner som krävs för icke-federala organisationer som hanterar Kontrollerad oklassificerad information (CUI) på sina nätverk.

Den publicerades först i juni 2015 och inkluderade en rad nya standarder som infördes för att stärka motståndskraften mot cybersäkerhet i både privat och offentlig sektor. Även känd som NIST SP 800-171, trädde den i full effekt den 31 december 2017. Den senaste versionen, känd som "revision 2", släpptes i februari 2020.

NIST SP 800-207 är en omfattande publikation från National Institute of Standards and Technology (NIST) som ger vägledning om olika aspekter av cybersäkerhet. Den täcker ett brett spektrum av ämnen inklusive utveckling av ett ramverk för cybersäkerhet, implementering av en Zero Trust Architecture (ZTA), säkerhetskrav för molnberäkning, säkerhet för nationella säkerhetscertifikat, implementering av en identitetskontrollprocess, autentisering och livscykelhantering för digitala identiteter och användning av kryptografiska kontroller för att skydda personligt identifierbar information (PII).

Dokumentet innehåller detaljerade steg för att skapa ett ramverk för cybersäkerhet som är skräddarsytt för en organisations specifika behov, och vägledning om hur man implementerar och underhåller det. Den beskriver principerna och komponenterna i ett ZTA-system och hur man bedömer en organisations säkerhetsställning. Den tillhandahåller också en uppsättning säkerhetskontroller och bästa praxis för att implementera ett ZTA-system.

När det gäller cloud computing, beskriver den säkerhetskontroller och processer som organisationer bör implementera för att skydda sina molnbaserade system och data. Den ger vägledning om hur man bedömer säkerheten för molntjänster och hur man utvecklar en strategi för molnsäkerhet.

Publikationen ger också vägledning om utfärdande, hantering och användning av nationella säkerhetscertifikat och certifikatmyndigheternas och certifikatinnehavarnas roller och ansvar. Den beskriver kraven för identitetskontroll, inklusive användningen av metoder, teknologier och tjänster för identitetskontroll.

Dessutom ger den vägledning om autentisering och livscykelhantering för digitala identiteter, inklusive användning av multifaktorautentisering, riskbaserad autentisering och federerad identitetshantering. Den ger också vägledning om användningen av kryptografiska kontroller för att skydda PII.

NIST lägger upp det grundläggande protokollet för företag att följa när de vill uppnå efterlevnad av specifika regelverk, som t.ex. HIPAA och FISMA.

Det är viktigt att komma ihåg att att följa NIST inte är en fullständig garanti för att din data är säker. NIST uppmanar företag att inventera sina cybertillgångar med hjälp av ett värdebaserat tillvägagångssätt för att hitta de mest känsliga uppgifterna och prioritera skyddsinsatser runt den.

NIST-standarder är baserade på bästa praxis från flera säkerhetsdokument, organisationer, publikationer och är utformade som ett ramverk för federala myndigheter och program som kräver strikta säkerhetsåtgärder.

Det hjälper till att driva vårt beteende på ett positivt sätt som fungerar för oss

& vår kultur.