Vad är bilaga A och vad har förändrats?

Bilaga A i ISO 27001 är en del av standarden som listar en uppsättning sekretessbelagda säkerhetskontroller som organisationer använder för att visa överensstämmelse med ISO 27001 6.1.3 (Riskbehandling för informationssäkerhet) och dess tillhörande tillämplighetsförklaring (se nedan).

Den innehöll tidigare 114 kontroller uppdelade i 14 kategorier, som täckte ett brett spektrum av ämnen som åtkomstkontroll, kryptografi, fysisk säkerhet och incidenthantering.

Efter lanseringen av ISO 27002:2022 (Informationssäkerhet, cybersäkerhet och integritetsskyddskontroller) den 15 februari 2022 har ISO 27001:2022 anpassat sina bilaga A-kontroller.

Den nya versionen av standarden bygger på en sammandragen uppsättning av 93 Annex A-kontroller, inklusive 11 nya kontroller.

Totalt 24 kontroller slogs samman från två, tre eller fler säkerhetskontroller från 2013 års version, och 58 kontroller från ISO 27002:2013 reviderades för att anpassas till den nuvarande cybersäkerhets- och informationssäkerhetsmiljön.

Vad är ett uttalande om tillämplighet?

Innan du fortsätter är det värt att införa ett uttalande om tillämplighet (SoA) eftersom detta beskriver en organisations tillvägagångssätt för att implementera specificerade bilaga A-kontroller.

A Statement of Applicability (SoA) i ISO 27001 2022 är ett dokument som listar de kontroller i bilaga A som en organisation kommer att implementera för att uppfylla kraven i standarden. Det är ett obligatoriskt steg för alla som planerar att genomföra ISO 27001-certifiering.

Din SoA bör innehålla fyra huvudelement:

- En lista över alla kontroller som är nödvändiga för att uppfylla alternativen för behandling av informationssäkerhetsrisker, inklusive de som finns i bilaga A.

- Ett uttalande som beskriver varför alla ovanstående kontroller har inkluderats.

- Bekräftelse av genomförande.

- Organisationens motivering för att utelämna någon av kontrollerna i bilaga A.

Få din guide till

ISO 27001 framgång

Allt du behöver veta om att uppnå ISO 27001 första gången

Få din gratis guideDe nya ISO 27001:2022 kontrollkategorierna förklaras

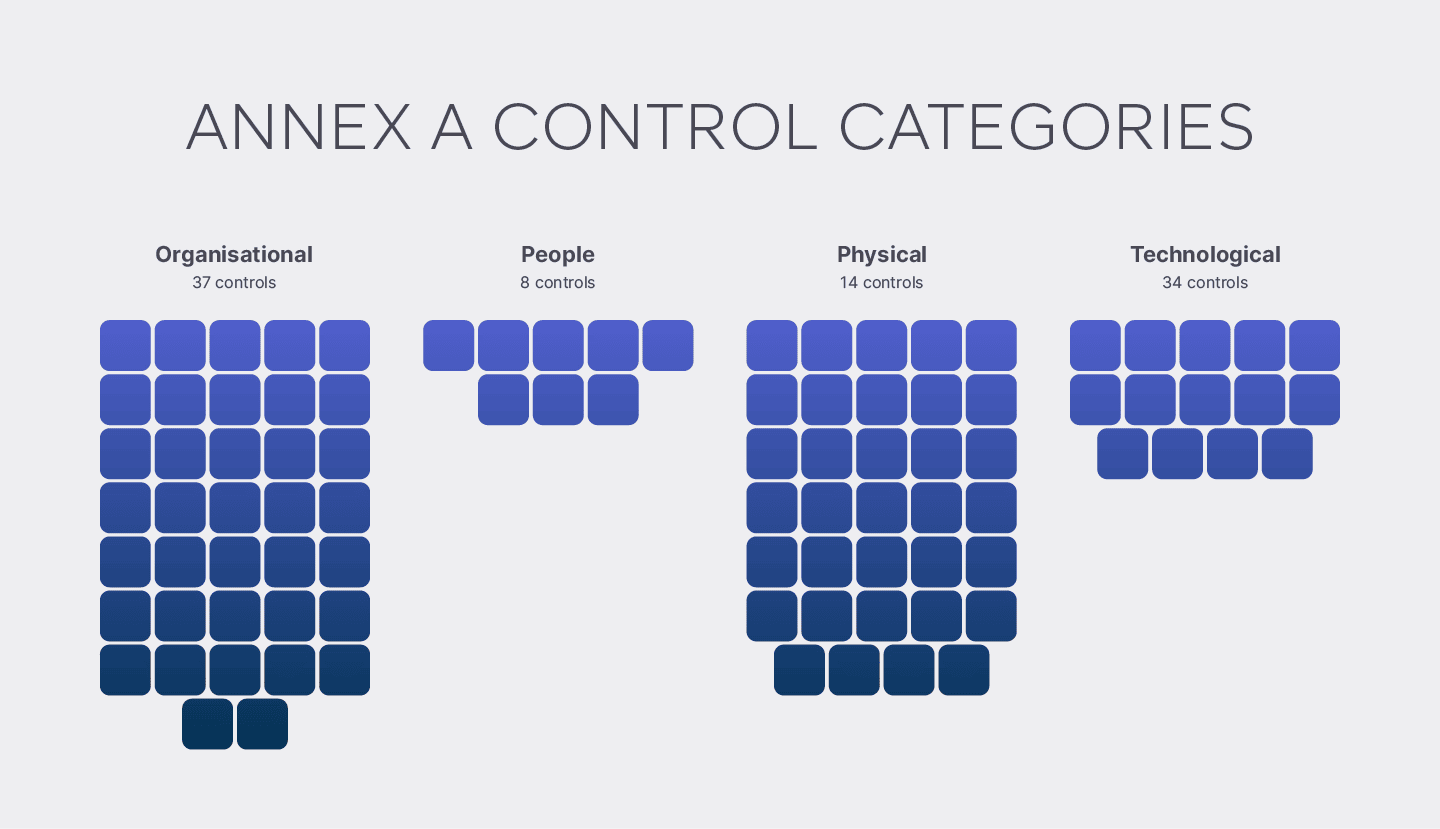

Bilaga A-kontrollerna i ISO 27001:2013 var tidigare indelade i 14 kategorier. ISO 27001 2022 antar ett liknande kategoriskt tillvägagångssätt för informationssäkerhet som fördelar processer mellan fyra toppkategorier.

Kontroller i bilaga a har nu grupperats i fyra kategorier

ISO 27001:2022 bilagans kontroller har omstrukturerats och konsoliderats för att återspegla aktuella säkerhetsutmaningar. De centrala ISMS-hanteringsprocesserna förblir oförändrade, men kontrolluppsättningen i bilaga A har uppdaterats för att återspegla mer moderna risker och tillhörande kontroller.

- organisations~~POS=TRUNC

- Personer

- Mått

- Teknologisk

Varje kontroll har dessutom tilldelat en attributionstaxonomi. Varje kontroll har nu en tabell med en uppsättning föreslagna attribut, och bilaga A till ISO 27002:2022 tillhandahåller en uppsättning rekommenderade associationer.

Dessa gör att du snabbt kan anpassa ditt kontrollval till vanliga branschspråk och internationella standarder. Användningen av attribut stödjer arbete som många företag redan gör inom sin riskbedömning och Statement of Applicability (SoA).

Till exempel kan cybersäkerhetskoncept som liknar NIST- och CIS-kontroller urskiljas, och de operativa kapaciteterna relaterade till andra standarder kan kännas igen.

Organisatoriska kontroller

- Antal kontroller: 37

- Kontrollnummer: ISO 27001 bilaga A 5.1 till 5.37

Organisationskontroller omfattar föreskrifter och åtgärder som dikterar en organisations övergripande attityd till dataskydd över ett brett spektrum av frågor. Dessa kontroller inkluderar policyer, regler, processer, procedurer, organisationsstrukturer och mer.

Människor kontroller

- Antal kontroller: 8

- Kontrollnummer: ISO 27001 bilaga A 6.1 till 6.8

Personkontroller gör det möjligt för företag att reglera den mänskliga komponenten i sitt informationssäkerhetsprogram genom att definiera hur personal interagerar med data och varandra. Dessa kontroller omfattar säker personalhantering, personalsäkerhet och medvetenhet och utbildning.

Fysiska kontroller

- Antal kontroller: 14

- Kontrollnummer: ISO 27001 bilaga A 7.1 till 7.13

Fysiska skyddsåtgärder är åtgärder som används för att säkerställa säkerheten för materiella tillgångar. Dessa kan innefatta inträdessystem, gäståtkomstprotokoll, processer för avyttring av tillgångar, protokoll för lagringsmedium och tydliga skrivbordspolicyer. Sådana skyddsåtgärder är väsentliga för att bevara konfidentiell information.

Tekniska kontroller

- Antal kontroller: 34

- Kontrollnummer: ISO 27001 bilaga A 8.1 till 8.34

Tekniska begränsningar dikterar de cybernetiska/digitala regleringar och förfaranden som företag bör anta för att utföra en skyddad, kompatibel IT-infrastruktur, från autentiseringstekniker till inställningar, BUDR-strategier och informationsloggning.

Steg-för-steg vägledning

ISMS.online-plattformen, tillsammans med vår inbyggda vägledning och förkonfigurerade ISMS, gör det möjligt för organisationer att utan ansträngning demonstrera överensstämmelse med varje bilaga A-kontroll.

Boka en plattformsdemo idag för att se hur vi kan hjälpa ditt företag

Boka en plattformsdemoTabell över alla kontroller i bilaga A

ISO 27001:2022 Organisationskontroller

| Bilaga A Kontrolltyp | ISO/IEC 27001:2022 Bilaga A Identifierare | ISO/IEC 27001:2013 Bilaga A Identifierare | Bilaga A Namn |

|---|---|---|---|

| Organisatoriska kontroller | Bilaga A 5.1 | Bilaga A 5.1.1 Bilaga A 5.1.2 | Policyer för informationssäkerhet |

| Organisatoriska kontroller | Bilaga A 5.2 | Bilaga A 6.1.1 | Informationssäkerhetsroller och ansvar |

| Organisatoriska kontroller | Bilaga A 5.3 | Bilaga A 6.1.2 | Uppdelning av arbetsuppgifter |

| Organisatoriska kontroller | Bilaga A 5.4 | Bilaga A 7.2.1 | Ledningsansvar |

| Organisatoriska kontroller | Bilaga A 5.5 | Bilaga A 6.1.3 | Kontakt med myndigheter |

| Organisatoriska kontroller | Bilaga A 5.6 | Bilaga A 6.1.4 | Kontakt med specialintressegrupper |

| Organisatoriska kontroller | Bilaga A 5.7 | NY | Hotinformation |

| Organisatoriska kontroller | Bilaga A 5.8 | Bilaga A 6.1.5 Bilaga A 14.1.1 | Informationssäkerhet i projektledning |

| Organisatoriska kontroller | Bilaga A 5.9 | Bilaga A 8.1.1 Bilaga A 8.1.2 | Inventering av information och andra tillhörande tillgångar |

| Organisatoriska kontroller | Bilaga A 5.10 | Bilaga A 8.1.3 Bilaga A 8.2.3 | Acceptabel användning av information och andra tillhörande tillgångar |

| Organisatoriska kontroller | Bilaga A 5.11 | Bilaga A 8.1.4 | Återlämnande av tillgångar |

| Organisatoriska kontroller | Bilaga A 5.12 | Bilaga A 8.2.1 | Klassificering av information |

| Organisatoriska kontroller | Bilaga A 5.13 | Bilaga A 8.2.2 | Märkning av information |

| Organisatoriska kontroller | Bilaga A 5.14 | Bilaga A 13.2.1 Bilaga A 13.2.2 Bilaga A 13.2.3 | Informationsöverföring |

| Organisatoriska kontroller | Bilaga A 5.15 | Bilaga A 9.1.1 Bilaga A 9.1.2 | Åtkomstkontroll |

| Organisatoriska kontroller | Bilaga A 5.16 | Bilaga A 9.2.1 | Identitetshantering |

| Organisatoriska kontroller | Bilaga A 5.17 | Bilaga A 9.2.4 Bilaga A 9.3.1 Bilaga A 9.4.3 | Autentiseringsinformation |

| Organisatoriska kontroller | Bilaga A 5.18 | Bilaga A 9.2.2 Bilaga A 9.2.5 Bilaga A 9.2.6 | Åtkomsträttigheter |

| Organisatoriska kontroller | Bilaga A 5.19 | Bilaga A 15.1.1 | Informationssäkerhet i leverantörsrelationer |

| Organisatoriska kontroller | Bilaga A 5.20 | Bilaga A 15.1.2 | Adressering av informationssäkerhet inom leverantörsavtal |

| Organisatoriska kontroller | Bilaga A 5.21 | Bilaga A 15.1.3 | Hantera informationssäkerhet i ICT Supply Chain |

| Organisatoriska kontroller | Bilaga A 5.22 | Bilaga A 15.2.1 Bilaga A 15.2.2 | Övervakning, granskning och förändringshantering av leverantörstjänster |

| Organisatoriska kontroller | Bilaga A 5.23 | NY | Informationssäkerhet för användning av molntjänster |

| Organisatoriska kontroller | Bilaga A 5.24 | Bilaga A 16.1.1 | Informationssäkerhet Incident Management Planering och förberedelse |

| Organisatoriska kontroller | Bilaga A 5.25 | Bilaga A 16.1.4 | Bedömning och beslut om informationssäkerhetshändelser |

| Organisatoriska kontroller | Bilaga A 5.26 | Bilaga A 16.1.5 | Svar på informationssäkerhetsincidenter |

| Organisatoriska kontroller | Bilaga A 5.27 | Bilaga A 16.1.6 | Lär dig av informationssäkerhetsincidenter |

| Organisatoriska kontroller | Bilaga A 5.28 | Bilaga A 16.1.7 | Insamling av bevis |

| Organisatoriska kontroller | Bilaga A 5.29 | Bilaga A 17.1.1 Bilaga A 17.1.2 Bilaga A 17.1.3 | Informationssäkerhet under avbrott |

| Organisatoriska kontroller | Bilaga A 5.30 | NY | IKT-beredskap för affärskontinuitet |

| Organisatoriska kontroller | Bilaga A 5.31 | Bilaga A 18.1.1 Bilaga A 18.1.5 | Juridiska, lagstadgade, regulatoriska och avtalsmässiga krav |

| Organisatoriska kontroller | Bilaga A 5.32 | Bilaga A 18.1.2 | Immateriella rättigheter |

| Organisatoriska kontroller | Bilaga A 5.33 | Bilaga A 18.1.3 | Skydd av register |

| Organisatoriska kontroller | Bilaga A 5.34 | Bilaga A 18.1.4 | Integritet och skydd av PII |

| Organisatoriska kontroller | Bilaga A 5.35 | Bilaga A 18.2.1 | Oberoende granskning av informationssäkerhet |

| Organisatoriska kontroller | Bilaga A 5.36 | Bilaga A 18.2.2 Bilaga A 18.2.3 | Efterlevnad av policyer, regler och standarder för informationssäkerhet |

| Organisatoriska kontroller | Bilaga A 5.37 | Bilaga A 12.1.1 | Dokumenterade driftprocedurer |

ISO 27001:2022 Personkontroller

| Bilaga A Kontrolltyp | ISO/IEC 27001:2022 Bilaga A Identifierare | ISO/IEC 27001:2013 Bilaga A Identifierare | Bilaga A Namn |

|---|---|---|---|

| Människor kontroller | Bilaga A 6.1 | Bilaga A 7.1.1 | Screening |

| Människor kontroller | Bilaga A 6.2 | Bilaga A 7.1.2 | Villkor för anställning |

| Människor kontroller | Bilaga A 6.3 | Bilaga A 7.2.2 | Informationssäkerhetsmedvetenhet, utbildning och träning |

| Människor kontroller | Bilaga A 6.4 | Bilaga A 7.2.3 | Disciplinär process |

| Människor kontroller | Bilaga A 6.5 | Bilaga A 7.3.1 | Ansvar efter uppsägning eller byte av anställning |

| Människor kontroller | Bilaga A 6.6 | Bilaga A 13.2.4 | Sekretess- eller sekretessavtal |

| Människor kontroller | Bilaga A 6.7 | Bilaga A 6.2.2 | Fjärrarbete |

| Människor kontroller | Bilaga A 6.8 | Bilaga A 16.1.2 Bilaga A 16.1.3 | Händelserapportering för informationssäkerhet |

ISO 27001:2022 Fysiska kontroller

| Bilaga A Kontrolltyp | ISO/IEC 27001:2022 Bilaga A Identifierare | ISO/IEC 27001:2013 Bilaga A Identifierare | Bilaga A Namn |

|---|---|---|---|

| Fysiska kontroller | Bilaga A 7.1 | Bilaga A 11.1.1 | Fysiska säkerhetsområden |

| Fysiska kontroller | Bilaga A 7.2 | Bilaga A 11.1.2 Bilaga A 11.1.6 | Fysisk inträde |

| Fysiska kontroller | Bilaga A 7.3 | Bilaga A 11.1.3 | Säkra kontor, rum och faciliteter |

| Fysiska kontroller | Bilaga A 7.4 | NY | Fysisk säkerhetsövervakning |

| Fysiska kontroller | Bilaga A 7.5 | Bilaga A 11.1.4 | Skydd mot fysiska och miljömässiga hot |

| Fysiska kontroller | Bilaga A 7.6 | Bilaga A 11.1.5 | Arbeta i säkra områden |

| Fysiska kontroller | Bilaga A 7.7 | Bilaga A 11.2.9 | Clear Desk och Clear Screen |

| Fysiska kontroller | Bilaga A 7.8 | Bilaga A 11.2.1 | Utrustningsplacering och skydd |

| Fysiska kontroller | Bilaga A 7.9 | Bilaga A 11.2.6 | Säkerhet för tillgångar utanför lokaler |

| Fysiska kontroller | Bilaga A 7.10 | Bilaga A 8.3.1 Bilaga A 8.3.2 Bilaga A 8.3.3 Bilaga A 11.2.5 | Förvarings media |

| Fysiska kontroller | Bilaga A 7.11 | Bilaga A 11.2.2 | Stöd till verktyg |

| Fysiska kontroller | Bilaga A 7.12 | Bilaga A 11.2.3 | Kabelsäkerhet |

| Fysiska kontroller | Bilaga A 7.13 | Bilaga A 11.2.4 | Utrustningsunderhåll |

| Fysiska kontroller | Bilaga A 7.14 | Bilaga A 11.2.7 | Säker kassering eller återanvändning av utrustning |

ISO 27001:2022 Tekniska kontroller

| Bilaga A Kontrolltyp | ISO/IEC 27001:2022 Bilaga A Identifierare | ISO/IEC 27001:2013 Bilaga A Identifierare | Bilaga A Namn |

|---|---|---|---|

| Tekniska kontroller | Bilaga A 8.1 | Bilaga A 6.2.1 Bilaga A 11.2.8 | Användarens slutpunktsenheter |

| Tekniska kontroller | Bilaga A 8.2 | Bilaga A 9.2.3 | Privilegerade åtkomsträttigheter |

| Tekniska kontroller | Bilaga A 8.3 | Bilaga A 9.4.1 | Begränsning av informationsåtkomst |

| Tekniska kontroller | Bilaga A 8.4 | Bilaga A 9.4.5 | Tillgång till källkod |

| Tekniska kontroller | Bilaga A 8.5 | Bilaga A 9.4.2 | Säker autentisering |

| Tekniska kontroller | Bilaga A 8.6 | Bilaga A 12.1.3 | Kapacitetshantering |

| Tekniska kontroller | Bilaga A 8.7 | Bilaga A 12.2.1 | Skydd mot skadlig programvara |

| Tekniska kontroller | Bilaga A 8.8 | Bilaga A 12.6.1 Bilaga A 18.2.3 | Hantering av tekniska sårbarheter |

| Tekniska kontroller | Bilaga A 8.9 | NY | Systemintegration |

| Tekniska kontroller | Bilaga A 8.10 | NY | Informationsradering |

| Tekniska kontroller | Bilaga A 8.11 | NY | Datamaskning |

| Tekniska kontroller | Bilaga A 8.12 | NY | Förebyggande av dataläckage |

| Tekniska kontroller | Bilaga A 8.13 | Bilaga A 12.3.1 | Backup av information |

| Tekniska kontroller | Bilaga A 8.14 | Bilaga A 17.2.1 | Redundans av informationsbehandlingsanläggningar |

| Tekniska kontroller | Bilaga A 8.15 | Bilaga A 12.4.1 Bilaga A 12.4.2 Bilaga A 12.4.3 | Loggning |

| Tekniska kontroller | Bilaga A 8.16 | NY | Övervakningsaktiviteter |

| Tekniska kontroller | Bilaga A 8.17 | Bilaga A 12.4.4 | Klocksynkronisering |

| Tekniska kontroller | Bilaga A 8.18 | Bilaga A 9.4.4 | Användning av Privileged Utility Programs |

| Tekniska kontroller | Bilaga A 8.19 | Bilaga A 12.5.1 Bilaga A 12.6.2 | Installation av programvara på operativa system |

| Tekniska kontroller | Bilaga A 8.20 | Bilaga A 13.1.1 | Nätverkssäkerhet |

| Tekniska kontroller | Bilaga A 8.21 | Bilaga A 13.1.2 | Säkerhet för nätverkstjänster |

| Tekniska kontroller | Bilaga A 8.22 | Bilaga A 13.1.3 | Segregering av nätverk |

| Tekniska kontroller | Bilaga A 8.23 | NY | Webbfiltrering |

| Tekniska kontroller | Bilaga A 8.24 | Bilaga A 10.1.1 Bilaga A 10.1.2 | Användning av kryptografi |

| Tekniska kontroller | Bilaga A 8.25 | Bilaga A 14.2.1 | Säker utvecklingslivscykel |

| Tekniska kontroller | Bilaga A 8.26 | Bilaga A 14.1.2 Bilaga A 14.1.3 | Programsäkerhetskrav |

| Tekniska kontroller | Bilaga A 8.27 | Bilaga A 14.2.5 | Säker systemarkitektur och ingenjörsprinciper |

| Tekniska kontroller | Bilaga A 8.28 | NY | Säker kodning |

| Tekniska kontroller | Bilaga A 8.29 | Bilaga A 14.2.8 Bilaga A 14.2.9 | Säkerhetstestning i utveckling och acceptans |

| Tekniska kontroller | Bilaga A 8.30 | Bilaga A 14.2.7 | Outsourcad utveckling |

| Tekniska kontroller | Bilaga A 8.31 | Bilaga A 12.1.4 Bilaga A 14.2.6 | Separation av utvecklings-, test- och produktionsmiljöer |

| Tekniska kontroller | Bilaga A 8.32 | Bilaga A 12.1.2 Bilaga A 14.2.2 Bilaga A 14.2.3 Bilaga A 14.2.4 | Change Management |

| Tekniska kontroller | Bilaga A 8.33 | Bilaga A 14.3.1 | Testinformation |

| Tekniska kontroller | Bilaga A 8.34 | Bilaga A 12.7.1 | Skydd av informationssystem under revisionstestning |

Varför är bilaga A viktig för min organisation?

ISO 27001-standarden är formulerad på ett sådant sätt att organisationer av alla former och storlekar kan uppfylla kraven i standarden samtidigt som de följer den grundläggande premissen att implementera och upprätthålla omfattande informationssäkerhetspraxis.

Organisationer har olika alternativ för att uppnå och bibehålla överensstämmelse med ISO 27001, beroende på arten av deras verksamhet och omfattningen av deras databehandlingsaktiviteter.

Bilaga A ger organisationer en enkel uppsättning vägledning för att skapa en välstrukturerad informationssäkerhetsplan som passar deras exklusiva kommersiella och operativa behov.

Bilaga A fungerar som ett tids- och resursbesparande verktyg för den initiala certifieringen och efterföljande efterlevnadsprocesser och ger underlag för revisioner, processöversikter och strategisk planering. Det kan användas som ett internt styrdokument (dvs. en riskhanteringsplan) som beskriver en formell strategi för informationssäkerhet.

Få ett försprång på 81 %

Vi har gjort det hårda arbetet åt dig, vilket ger dig ett försprång på 81 % från det ögonblick du loggar in.

Allt du behöver göra är att fylla i tomrummen.

Förstå riskbehandling i ISO 27001 6.1.3

ISO 27001-krav 6.1.3 handlar om att upprätta och underhålla en process för riskbedömning av informationssäkerhet som inkluderar riskacceptans och bedömningskriterier.

ISO 27001 6.1.3 fungerar som en kanal för organisationer att garantera att deras informationssäkerhetsriskprocedurer, inklusive deras riskhanteringsalternativ, överensstämmer med ISO:s rekommenderade standarder, i strävan efter certifiering.

Riskbehandling som koncept

Certifierade och kompatibla organisationer hanterar risker på flera sätt. Riskhantering är inte begränsad till de kurativa åtgärder som krävs för att minska risken. Efter att ha identifierat en risk förväntas organisationer att:

- Acceptera risken.

- Behandla risken.

- Minska risken.

- Överför risken.

- Undvik risken.

ISO 27001 6.1.3 uppmanar organisationer att utarbeta en riskhanteringsplan, inklusive sign-off av riskägare, och bred acceptans för vad ISO anser vara "återstående risker".

Denna process börjar med identifieringen av risker förknippade med förlust av konfidentialitet, integritet och tillgänglighet av information. Organisationen måste sedan välja lämpliga behandlingsalternativ för informationssäkerhetsrisk baserat på riskbedömningsresultaten.

Andra faktorer

Som ett styrande krav är ISO 27001 6.1.3 inte den yttersta auktoriteten för riskhantering. Stora organisationer integrerar ofta säkerhetsprotokoll från andra ackrediteringsenheter (NIST, SOC2:s Trust Service Criteria).

Organisationer måste dock prioritera kontroller i bilaga A under hela certifierings- och efterlevnadsprocessen – ISO-revisorer instrueras att identifiera äktheten och relevansen av ISO-regleringar som vanligt, som sådant bör detta vara en organisations förstahandsval när man skapar en ISO 27001- ledningssystem för informationssäkerhet.

Särskilda tredjepartsdatastandarder inom den offentliga och privata sektorn – såsom National Health Service's Data Security and Protection Toolkit (DSPT) – kräver en anpassning av informationssäkerhetsstandarder mellan organisationer och de offentliga enheter som de samverkar med.

ISO 27001 6.1.3 tillåter organisationer att samordna sin riskhanteringsoperation med ett flertal externa kriterier, vilket möjliggör omfattande efterlevnad av de datasäkerhetsåtgärder som de kan tänkas ställas inför.

Vilka kontroller i bilaga A ska jag inkludera?

Det är viktigt att bedöma ditt företags exklusiva informationssäkerhetsrisker innan du bestämmer vilka kontroller som ska införas och väljer kontroller som hjälper till att dämpa identifierbara risker.

Förutom riskhantering kan kontroller också väljas på grund av en företags- eller affärsavsikt eller mål, ett lagligt krav eller för att uppfylla avtalsmässiga och/eller regulatoriska skyldigheter.

Dessutom är organisationer skyldiga att illustrera varför de inte har integrerat vissa kontroller i sin SOA – det finns t.ex. ingen nödvändighet att införliva kontroller som adresserar fjärr- eller hybridarbete om det inte är en policy som din institution tillämpar, men en revisor måste fortfarande vara presenteras med dessa uppgifter när du utvärderar dina certifierings-/efterlevnadsuppgifter.

Hur ISMS.online kan hjälpa

ISMS.online-plattformen, tillsammans med vår inbyggda vägledning och förkonfigurerade ISMS, gör det möjligt för organisationer att utan ansträngning demonstrera överensstämmelse med varje bilaga A-kontroll. Vi är här för att hjälpa dig oavsett om du är ny på ISO 27001 eller måste övergå till ditt befintliga ISMS för att anpassas till 2022 års version av standarden.

Vår steg-för-steg checklista guidar dig genom hela processen och ger tydlig överblick över framsteg och utestående krav. Vår programvara underlättar kartläggningen av din organisations informationssäkerhetskontroller mot varje aspekt av ditt ISMS.

Boka en plattformsdemo idag och upplev fördelarna med vår lösning själv.

Boka en demo