Varför behöver du ISO 27001?

ISO 27001:2022-certifieringen försäkrar kunder, partners och andra intressenter att ditt företags informationssäkerhetsinfrastruktur uppfyller deras förväntningar.

ISO 27001 är ett internationellt erkänt ramverk för bästa praxis för informationssäkerhet (ISMS) och en av de mest populära hanteringsstandarderna för informationssäkerhet världen över.

Kostnaden för att inte ha ett effektivt ledningssystem för informationssäkerhet kan vara hög – både ekonomiskt och anseendemässigt. Standarden är en kritisk komponent i alla organisationers riskhanteringsprocess för informationssäkerhet, och den har blivit en viktig del av många organisationers IT-styrning, risk och efterlevnadsprogram (GRC).

Fördelarna med ISO 27001

1) ISO 27001 hjälper dig att minska riskerna för informationssäkerhet och integritet

Informationssäkerhetsriskerna växer ständigt. Nya dataintrång gör rubrikerna varje dag. Så fler och fler organisationer inser att dålig infosec kan vara kostsamt, oavsett om det leder till intrång i deras egen eller deras kunders konfidentiella information.

Det är därför många organisationer skapar sina egna ISO 27001-certifierade ledningssystem för informationssäkerhet eller ISMS.

Ett effektivt ISMS hjälper dig att uppfylla alla dina informationssäkerhetsmål och leverera andra fördelar.

Och vilken skala och typ av organisation som helst, från statliga myndigheter till kommersiella företag, kan använda ISO 27001 för att skapa ett ISMS.

Flera av ISO 27001-kraven uppfyller också kraven för efterlevnad av GDPR och Data Protection Act samt lagliga och regulatoriska skyldigheter, vilket ger mycket större informationssäkerhet totalt sett. Implementering av ISO 27001 kommer att visa tillsynsmyndigheter att din organisation tar informationssäkerheten på allvar och, efter att ha identifierat riskerna, gjort så mycket som rimligen är möjligt för att ta itu med dem.

Din riskhanteringsprocess kommer att vara både robust och lätt att demonstrera. Och det är också en utmärkt inkörsport till andra ISO-standarder för ledningssystem.

2) ISO 27001 innebär att spara tid och pengar

Varför spendera mycket pengar på att lösa ett problem (till exempel förlust av kundinformation, riskbedömningar, affärskontinuitetshantering) i en kris när det kostar en bråkdel att förbereda sig för det i förväg? Med ett ISO 27001-certifierat ledningssystem för informationssäkerhet har du alla dina planer för hantering av informationssäkerhetsincidenter och system redo. Det är det mest kostnadseffektiva sättet att skydda/hålla dina informationstillgångar säkra.

Du kommer att basera dina riskhanteringsplaner på en robust och noggrann riskbedömning. Pågående interna revisioner kommer att säkerställa att ditt ISMS möter det ständigt föränderliga hotet från digital brottslighet med nya säkerhetstekniker och informationssäkerhetskontroller. Och med vår hjälp kan du mäta avkastningen på din investering i riskhantering i informationssäkerhet.

Du kommer också att minska dina försäljningskostnader. Kunder söker i allt högre grad försäkran om sina leverantörsrelationers kapacitet för informationssäkerhetshantering och dataskydd. Din försäljningsavdelning kommer förmodligen att vittna om mängden och längden på de "förfrågningar om information" som de regelbundet måste hantera som en del av försäljningsprocessen och hur det växer hela tiden. Att ha ISO 27001-certifiering kommer att minimera detaljerna du behöver tillhandahålla, vilket förenklar och påskyndar din försäljningsprocess.

3) ISO 27001 ökar ett rykte och bygger förtroende i organisationen

Det är illa nog att ha dina informationssystem hackade och din kunddata exponerad och utnyttjad. Vad värre är när nyheterna om den typen av intrång börjar spridas. Det kan allvarligt skada ditt rykte och, med det, ditt resultat. Med ett ISO 27001 ISMS har du gjort en robust riskbedömning och skapat en grundlig, praktisk riskbehandlingsplan. Så du kommer att vara bättre positionerad för att identifiera och förhindra intrångsrisker innan de inträffar.

Liksom många andra saker i affärer är förtroende viktigt. Men att visa att ett ackrediterat certifieringsorgan har granskat ditt informationssäkerhetshanteringssystem (ISMS) oberoende av varandra stärker det förtroendet. Dina kunder kommer snabbt och enkelt att se att det är baserat på specifika systemtekniska principer. De behöver inte ta säkerheten för din verksamhet på förtroende eftersom du kommer att kunna bevisa att du har uppfyllt de relevanta ISO-standarderna för ledningssystem.

Och att hantera informationssäkerhet med ISO 27001 handlar om mer än att bara skydda din informationsteknik och minimera dataintrång.

Standarden kan hjälpa dig:

- Skydda allt från din organisations immateriella rättigheter till dess konfidentiella finansiella information.

- Sätt definierade informationssäkerhetspolicyer på plats för att hjälpa dig hantera processer, inklusive din åtkomstkontrollpolicy, kommunikationssäkerhet, systemförvärv, informationssäkerhetsaspekter av affärskontinuitetsplanering och många andra.

- Se till att din informationssäkerhetsincidenthantering är noggrant planerad och bevisligen effektiv om och när en kompromiss inträffar.

- Utför och informationssäkerhetsriskbedömning och hanteringsaktiviteter tydligt, praktiskt och öppet.

- Se till att nyckelintressenter och andra tredje parter är medvetna om, i samförstånd med och, vid behov, helt överensstämmer med dina infosec-åtgärder.

- Uppfylla specifika branschföreskrifter eller driftsprocedurer som fastställts av relevanta tillsynsorgan.

- Säkra dina anställdas och kunders personuppgifter.

Få din guide till

ISO 27001 framgång

Allt du behöver veta om att uppnå ISO 27001 första gången

Få din gratis guideISO 27001:2022 krav och kontroller

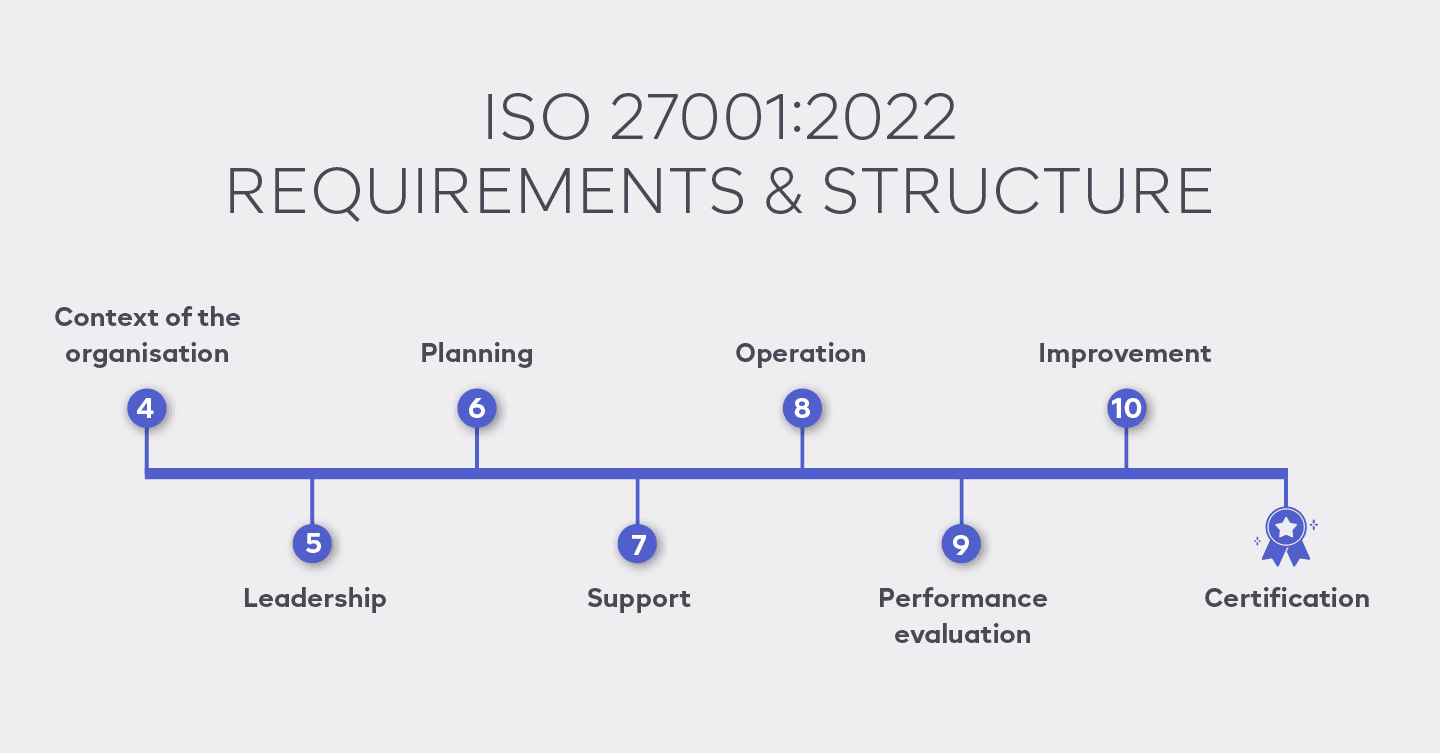

Definierade inom ISO 27001-standarden är tio krav, inklusive riktlinjer för informationssäkerhet, krav avsedda att skydda en organisations datatillgångar från förlust eller obehörig åtkomst och erkända sätt att visa sitt engagemang för informationssäkerhetshantering genom certifiering.

Krav 6.1.3 (Riskbehandling för informationssäkerhet) definierar bilaga A, som specificerar kontroller härledda från ISO 27002:2022.

ISO 27001 inkluderar också en riskbedömningsprocess, organisationsstruktur, informationsklassificering, åtkomstkontrollmekanismer, fysiska och tekniska skyddsåtgärder, informationssäkerhetspolicyer, procedurer, övervaknings- och rapporteringsriktlinjer.

Bilaga (S)L förklaras

"Annex L" definierar ett generiskt ledningssystems kärnkrav och egenskaper. Detta är en kritisk punkt. Ditt företags ledningssystem sträcker sig bortom informationssäkerhet.

Medan fokus för ISO 27001 är informationssäkerhet, integreras standarden med andra ISO-standarder baserade på ISO:s bilaga L, vilket gör att du kan introducera dessa standarder för att vidareutveckla och förbättra ditt övergripande ledningssystem senare. De inkluderar ISO 9001 för kvalitetsledning, ISO 22301 för affärskontinuitetshantering, ISO 227701 för integritetsskydd och upp till 50 andra ISO-standarder.

Även om vi inte föreslår att du tittar på dessa standarder för tillfället, är poängen att det är möjligt. Du har en "uppgraderingsväg" inom ISO och ISMS.online (Integrated Management System) som inte kräver att du uppfinner hjulet på nytt när du tar det upp till en annan nivå.

ISO 27001:2013 & ISO 27001:2022 – Vad är skillnaden?

Rent praktiskt har mycket lite förändrats mellan 2013 och 2022 ISO 27001 informationssäkerhetsstandarder förutom mindre kosmetiska punkter och ytterligare krav (9.3.1, 9.3.2, 9.3.3) och reviderade bilaga A-kontroller kopplade till ISO 27002:2022 .

Övergång till den nya standarden

Organisationer som redan har uppnått ISO 27001-certifiering måste övergå till den nya versionen senast den 31 oktober 2025. Denna övergång kräver att de granskar och uppdaterar sitt nuvarande ISMS för att uppfylla de nya kraven.

Översikt över ändringar införda i ISO 27001:2022

ISO 27001:2022 för med sig flera förbättringar och ytterligare formuleringskrav. Dessa ändringar säkerställer att standarden förblir tillämplig och uppdaterad med de senaste bästa metoderna för säkerhet.

Den nya versionen av standarden kräver att organisationer säkerställer att deras ledningssystem överensstämmer med de uppdaterade kraven och att de granskar eventuella ändringar av standardens ordalydelse för att säkerställa att de förstår konsekvenserna för deras säkerhetsledningssystem. Detta inkluderar ändringar av språket som används, justeringar av struktur och innehåll, och tillägg av nya klausuler.

Omstrukturering av bilaga A-kontroller i ISO 27001 2022

Efter lanseringen av ISO 27002:2022 den 15 februari 2022 har ISO 27001:2022 anpassat sina bilaga A-kontroller.

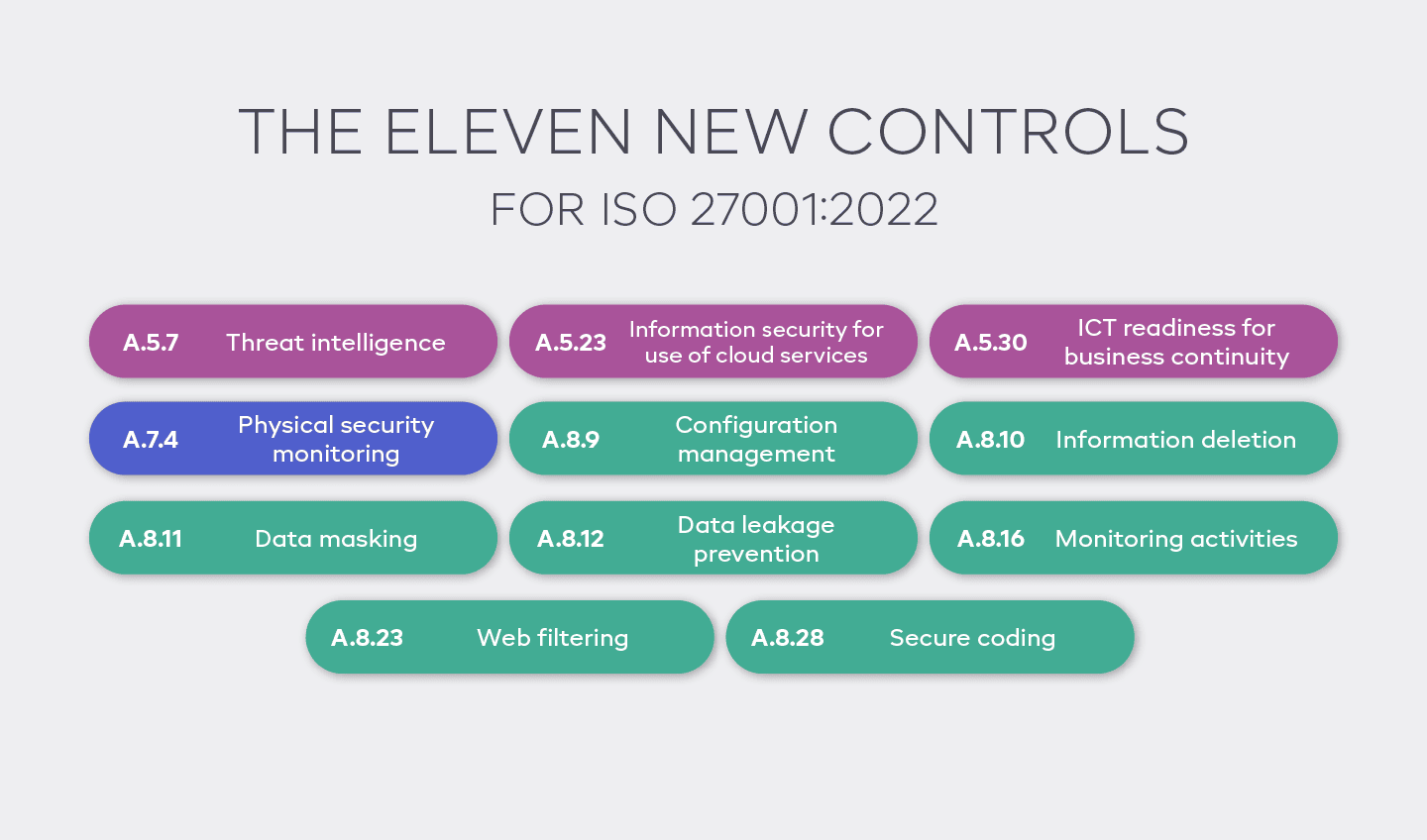

Den nya versionen av standarden bygger på en sammandragen uppsättning av 93 Annex A-kontroller, inklusive 11 nya kontroller. Totalt 24 kontroller slogs samman från två, tre eller fler säkerhetskontroller från 2013 års version, och 58 kontroller från ISO 27002:2013 reviderades för att anpassas till den nuvarande cybersäkerhets- och informationssäkerhetsmiljön.

Organisationer måste se till att deras ledningssystem för informationssäkerhet uppfyller de nya kraven och att deras befintliga kontroller är aktuella.

För att hjälpa till med detta har ISO 27002:2022 gjort ändringar i formuleringen av några av de befintliga kontrollerna och lagt till ytterligare krav för andra. Dessutom kräver standarden nu att organisationer utvärderar prestandan för deras ledningssystem för informationssäkerhet och effektiviteten av kontrollerna.

Kontrollera kategorier och attribut

Kontroller i bilaga A har nu grupperats i gruppkategorier:

organisations~~POS=TRUNC

Personer

Mått

Teknologisk

Varje kontroll har dessutom tilldelat en attributionstaxonomi. Varje kontroll har nu en tabell med en uppsättning föreslagna attribut, och bilaga A till ISO 27002:2022 tillhandahåller en uppsättning rekommenderade associationer.

Dessa gör att du snabbt kan anpassa ditt kontrollval till vanliga branschspråk och internationella standarder. Användningen av attribut stöder arbete som många företag redan gör inom sin riskbedömning och Statement of Applicability (SOA).

Till exempel kan cybersäkerhetskoncept som liknar NIST- och CIS-kontroller urskiljas, och de operativa kapaciteterna relaterade till andra standarder kan kännas igen.

11 Nya kontroller i bilaga A

De 11 nya kontrollerna fokuserar på molntjänster, IKT-beredskap för affärskontinuitet, hotintelligens, fysisk säkerhetsövervakning, datamaskering, informationsradering, förebyggande av dataläckage, övervakningsaktiviteter, webbfiltrering och säker kodning.

Nytt fokus på processer för riskbehandling

ISO 27001 2022 har lagt större vikt vid riskhanteringsprocesser och användningen av bilaga A-kontroller. Den uppdaterade standarden kräver nu att organisationer överväger de fyra alternativen för att hantera risker: modifiering, retention, undvikande och delning. Två ytterligare alternativ för att behandla möjligheter har lagts till: förbättring och exploatering. Standarden beskriver också behovet för organisationer att överväga riskdelning och acceptans vid hantering av möjligheter.

Organisationer måste nu överväga konsekvenserna och sannolikheten för informationssäkerhetsrisker och de potentiella fördelarna med möjligheter när de bedömer risker. Den internationella standarden uppmuntrar också organisationer att ta risker om de potentiella belöningarna är mer betydande än de potentiella förlusterna.

Sammantaget ger det nya fokuset på riskbehandlingsprocesser i ISO 27001 2022 organisationer en större förståelse för att bedöma och behandla risker för att minimera risken för skada.

Utvärdering av tredje part

Organisationer måste säkerställa att tredje part kan tillhandahålla adekvata riskhanteringsåtgärder, inklusive men inte begränsat till säkerhet, integritet, efterlevnad och tillgänglighet. Tredje parter måste vara medvetna om organisationens policyer, procedurer och standarder och följa dem.

Organisationer bör utföra regelbundna granskningar och revisioner för att säkerställa tredjeparts efterlevnad av säkerhetspolicyer. De bör också ha en process för att rapportera och reagera på säkerhetsincidenter som härrör från tredje parts aktiviteter.

Organisationer måste se till att all data och informationstillgångar under deras kontroll returneras eller kasseras på ett säkert sätt vid uppsägning av kontrakt eller relationer med tredje part.

Incidentloggning Utredning och registrering

ISO 27001 2022 anger specifika krav för loggning, undersökning och registrering av incidenter. Detta inkluderar organisationer som behöver en process för att logga säkerhetsincidenter och en procedur för att utreda och dokumentera utredningsresultaten. Det är viktigt för organisationer att ha en tydlig policy för att logga och utreda incidenter, samt en process för att registrera resultatet av utredningen.

Policyn bör också omfatta hantering av bevis, eskalering av incidenter och kommunikation av incidenten till relevanta intressenter. Policyn bör också säkerställa att organisationen kan kvantifiera och övervaka incidenternas typer, volymer och kostnader och identifiera eventuella allvarliga eller återkommande incidenter och deras orsaker.

Detta kommer att göra det möjligt för organisationen att uppdatera sin riskbedömning och implementera ytterligare kontroller för att minska sannolikheten eller konsekvenserna av framtida liknande incidenter.

Krav på leverantörsrelationer

ISO 27001:2022 har infört nya krav för att säkerställa att organisationer har ett robust leverantörs- och tredjepartsprogram. Detta inkluderar att identifiera och analysera alla tredje parter som kan påverka säkerheten för kunddata och tjänster och att genomföra en riskbedömning för varje leverantör. Avtalet mellan leverantören och tjänsteleverantören måste också fastställa relationen mellan dem, och regelbunden övervakning och granskning måste genomföras för att bedöma efterlevnaden.

Organisationer måste också säkerställa att leverantörssäkerhetskontroller upprätthålls och uppdateras regelbundet och att kundservicenivåer och upplevelser inte påverkas negativt. Dessutom ska personuppgifter behandlas enligt dataskyddsbestämmelserna och en revision av leverantörens system, processer och kontroller ska genomföras. Genom att implementera dessa leverantörshanteringsprocedurer kan organisationer säkerställa att de följer ISO 27001:2022.

Förtydligande av kontrollkrav för externt tillhandahållna processer och produkter

Organisationer måste säkerställa att externa tjänster, produkter och processer hanteras och kontrolleras på lämpligt sätt. 2022 års version av ISO 27001 förtydligar kraven på externt tillhandahållna processer och produkter.

Organisationer måste upprätta dokumenterade avtal med externa leverantörer och se till att dessa avtal regelbundet övervakas och ses över. Dessutom måste organisationer ha en plan för att reagera på eventuell felaktig eller ofullständig information som tillhandahålls av externa tjänster eller produkter och en procedur för att hantera eventuella identifierade sårbarheter i externt erbjudna tjänster eller produkter.

Organisationer måste också säkerställa att de associerade riskerna hanteras på ett lämpligt sätt och att kontrollen av externt tillhandahållna processer och produkter inkluderar lämpliga åtgärder för säkerhetssäkring och hantering av ändringar i dokument, avtal och rutiner.

Leverantörshanteringsrutiner

ISO 27001 2022 introducerar flera förändringar i hur organisationer hanterar sina leverantörsrelationer. Den reviderade standarden kräver att organisationer utvecklar en formell policy och procedurer för leverantörshantering, segmenterar sin leverantörskedja i kategorier baserat på värdet och risken med relationen, och utvecklar nära arbetsrelationer med högvärdiga leverantörer:

Organisationer måste också ta ett riskbaserat förhållningssätt till leverantörsval och hantering, linda in informationssäkerhetspolicy för leverantörer i en bredare relationsram. ISO 27001 2022 betonar att hantera IKT-leverantörer som kan behöva något extra istället för standardmetoden.

Organisationer måste se till att leverantörspersonalen är utbildad, medveten om säkerhet och utbildad i organisationens policyer. Register över leverantörshantering, inklusive kontrakt, kontakter, incidenter, relationsaktivitet och riskhantering, måste också föras. Allt detta måste göras för att säkerställa att en överenskommen nivå av informationssäkerhet och leverans av tjänster upprätthålls i linje med leverantörsavtal.

Anställds medvetenhet om cybersäkerhet

Organisationer måste vidta åtgärder för att säkerställa att anställda är medvetna om sitt ansvar när det gäller cybersäkerhet.

Företag bör fokusera på att förebygga mänskliga fel genom att ge personalen möjlighet att förstå vikten av cybersäkerhet. Företag bör också investera i lämpliga utbildningsprogram för cybersäkerhet och utveckla tydliga policyer och procedurer som beskriver vad som förväntas av anställda.

Vidare bör företag införliva cybersäkerhet i den dagliga verksamheten och etablera en kultur av cybersäkerhet där personalen känner sig bekväma och har befogenhet att ta upp cybersäkerhetsfrågor. Genom att vidta dessa steg kan organisationer säkerställa att deras anställda känner till sitt ansvar och är bättre förberedda för att skydda sina data och nätverk från cyberhot.

Upprättande av kontroller för mänskliga resursers säkerhet i ISO 27001:2022

ISO 27001 2022 har introducerat flera nya och förfinade kontroller för Human Resource Security. Detta inkluderar behovet av att fastställa tydliga riktlinjer för personalkontroll, anställningsvillkor, informationssäkerhetsmedvetenhet, utbildning och disciplinära processer. Det kräver också att organisationer har en policy för användning av kryptografiska kontroller och en formell start-, lämnar- och flyttarprocess.

Dessa kontroller är väsentliga för att skydda organisationens intressen, eftersom de bidrar till att säkerställa att all personal har nödvändig säkerhetstillstånd och är medvetna om sitt ansvar. Dessutom hjälper de till att säkerställa att konfidentiell information skyddas från obehörig åtkomst och att eventuella informationssäkerhetshändelser rapporteras och hanteras på lämpligt sätt. Att implementera dessa informationssäkerhetskontroller är avgörande för alla organisationer som söker certifiering från ett ackrediterat certifieringsorgan.

Förstå kraven från berörda parter

ISO 27001:2022 har ett specifikt fokus på att förstå intressenters behov och förväntningar. Intressenter är intressenter, såsom anställda, aktieägare, statliga myndigheter, kunder, media, leverantörer och partners som är intresserade av organisationens informationssäkerhet och affärskontinuitet. Att identifiera dessa intressenter och deras krav är viktigt för att utveckla ett effektivt ISMS eller BCMS.

En procedur bör skrivas för att tydligt definiera vem som är ansvarig för att identifiera alla berörda parter och deras juridiska, regulatoriska, avtalsenliga och andra krav och intressen, samt vem som är ansvarig för att uppdatera denna information och hur ofta det ska göras. När kraven väl har identifierats är det viktigt att tilldela ansvaret för att uppfylla dem.

Hur man hanterar förändringarna mellan ISO 27001:2013 och ISO 27001:2022

Vi har införlivat de uppdaterade ISO 27001-kraven och ISO 27002-kontrollerna i ISMS. online, både svara på vägledningen och skapa verktyg som hjälper dig. De hjälper dig att påskynda implementeringen av ISO 27001 och minska den pågående hanteringstiden för ditt ledningssystem för informationssäkerhet.

Boka en plattformsdemoVar börjar jag med ISO 27001-certifiering?

Att uppnå ISO 27001-certifiering kan vara komplext och överväldigande, men vår ISMS.online-programvara förändrar allt detta. Nu har du förkonfigurerade ramverk för informationssäkerhet, verktyg och innehåll för att hjälpa dig att uppnå ISO 27001-framgång snabbt och enkelt.

Tänk dig också om du hade en hjälpande hand som guidade dig genom varje steg i ISO 27001, utan att behöva ta dyra konsultarvoden? Vårt ISO 27001 Virtual Coach-paket gör just det.

Du hittar användbara videor från de som "lever" ISO 27001, tillsammans med en informationssäkerhetsspecialist, samt massor av tips och tips för att lyckas.

Allt levererat precis där du behöver det som mest, inom ISMS.online-plattformen så att du kan arbeta var och när du vill, i din egen takt för att uppnå dina mål.

Få ett försprång på 81 %

Vi har gjort det hårda arbetet åt dig, vilket ger dig ett försprång på 81 % från det ögonblick du loggar in.

Allt du behöver göra är att fylla i tomrummen.

Hur uppnår jag ISO 27001?

Kärnkraven för informationssäkerhetsstandarden behandlas i avsnitt 4.1 till 10.2, och kontroller i bilaga A som du kan välja att implementera, beroende på din riskbedömning, riskbehandlingsplan och arbete, täcks i A.5.1 och 5.31 till 5.36 och A. 8.8 (finns längst ner på denna sida).

Om du vill uppnå ISO 27001 förväntas du uppfylla alla grundläggande ISO 27001-krav. Ett av de grundläggande kärnkraven (6.1) är att identifiera, bedöma, utvärdera och behandla informationssäkerhetsrisker. Utifrån den riskbedömningen och hanteringsprocessen kommer ISMS att hjälpa till att avgöra vilka av ISO 27001 bilaga A referenskontrollmål (informationssäkerhetskontroller) som kan behöva tillämpas för att hantera dessa informationssäkerhetsorienterade risker.

Vissa organisationer kanske inte tar sitt ledningssystem för informationssäkerhet till certifiering utan anpassar sig till ISO 27001-standarden. Detta kan vara okej för att möta interna påtryckningar, men ger mindre värde för nyckelintressenter externt, som i allt högre grad söker efter de försäkringar som ett UKAS (eller liknande ackrediterat certifieringsorgan) oberoende certifierat ISO 27001 ger.

ISO 27001-certifiering

För organisationer som vill visa sitt engagemang för informationssäkerhet är certifiering från ett ackrediterat organ rätt väg att gå. Processen att söka certifiering kräver en grundlig översyn av organisationens ISMS och dess förmåga att uppfylla kraven i ISO 27001:2022.

En ackrediterad tredjepartsrevisor bör genomföra certifieringsprocessen, som kommer att granska organisationens ISMS och bedöma dess överensstämmelse med standarden. Revisorn kommer också att ge rekommendationer för förbättringar och säkerställa att organisationen kan uppfylla de nya kraven i standarden.

När certifieringsprocessen är klar kommer organisationen att få ett officiellt certifikat från det ackrediterade organet.

Vanliga frågor

Varför välja ISMS.online för ISO 27001?

Att välja ISMS.online för din ISO 27001-implementering erbjuder många fördelar för organisationer som söker certifiering och upprätthåller ett robust informationssäkerhetshanteringssystem (ISMS). Här är de viktigaste skälen till varför du bör välja ISMS.online:

- Allt-i-ett online ISMS-miljö – Vi tillhandahåller en enkel och säker onlineplattform som effektiviserar hanteringen av ditt ISMS, vilket gör det enklare, snabbare och mer effektivt.

- Förladdade ISO 27001-policyer och kontroller – Vår plattform har förkonfigurerade ramverk för informationssäkerhet, verktyg och innehåll, vilket startar dig med att 81 % av din ISMS-dokumentation redan är klar. Detta minskar avsevärt tiden och ansträngningen som krävs för att uppnå efterlevnad.

- Virtual Coach – Vårt valfria Virtual Coach-paket erbjuder kontextspecifik ISO 27001-vägledning, tips och tips för framgång, vilket eliminerar behovet av dyra konsultarvoden. Detta gör att du kan arbeta i din egen takt och uppnå dina certifieringsmål.

- Integrerad hantering av försörjningskedjan – ISMS.online inkluderar verktyg för att hantera din försörjningskedja, säkerställa fullständig informationssäkerhet och stärka leverantörsrelationer.

- Stöd för flera standarder – Vår plattform stöder över 50 av de mest eftertraktade standarderna, såsom ISO 27001, ISO 27701, GDPR, NIST och SOC 2. Detta gör ISMS.online till en heltäckande lösning för organisationer som strävar efter att uppnå och upprätthålla efterlevnad med flera standarder.

Vad är ett ledningssystem för informationssäkerhet?

Ett Information Security Management System (ISMS) är en omfattande uppsättning policyer och procedurer som säkerställer, hanterar, kontrollerar och kontinuerligt förbättrar informationssäkerheten inom en organisation.

På ISMS.online tillhandahåller vi ett robust ISMS-ramverk för informationssäkerhetsproffs som du, i syfte att skydda ditt företags känsliga data.

Vårt systematiska tillvägagångssätt för att hantera känslig företagsinformation inkluderar människor, processer och IT-system, genom att tillämpa en riskhanteringsprocess för att minimera risker och säkerställa kontinuitet i verksamheten genom att proaktivt begränsa effekterna av säkerhetsöverträdelser.

Varför är ISO 27001 viktigt?

ISO 27001 spelar en avgörande roll i organisationer genom att hjälpa dem att identifiera och hantera risker effektivt, konsekvent och mätbart. På ISMS.online förstår vi betydelsen av ISO 27001-certifiering för företag av alla storlekar.

Här är några anledningar till varför ISO 27001 är viktigt för din organisation:

- Riskreducering: ISO 27001 minimerar din organisations risker för informationssäkerhet och dataskydd, vilket säkerställer säkerheten för känslig information.

- Kundförtroende: Som certifierad organisation visar du ett engagemang för säkerhet, vilket ger dig en konkurrensfördel i kunders och potentiella intressenters ögon. På ISMS.online inser vi vikten av att bygga upp kundernas förtroende och förtroende för dina tjänster.

- Effektiviserade processer: Genom att implementera ISO 27001 kan företag dokumentera sina huvudprocesser, vilket minskar oklarheter och ökar produktiviteten. Vår plattform på ISMS.online förenklar hanteringen av ditt ISMS, vilket gör det mer effektivt för din personal.

Vad är ISO 27001?

ISO 27001 är den främsta internationella standarden för informationssäkerhet, publicerad av International Organization for Standardization (ISO) i samarbete med International Electrotechnical Commission (IEC).

Den tillhör ISO/IEC 27000-serien och erbjuder ett ramverk för organisationer av alla storlekar och branscher att skydda sin information genom ett Information Security Management System (ISMS).

Den senaste versionen, ISO 27001:2022, innehåller uppdateringar för att hantera utvecklingen av teknik och informationssäkerhet.

Vad är skillnaden mellan ISO 27001-efterlevnad och certifiering?

Den primära skillnaden mellan ISO 27001-efterlevnad och certifiering ligger i nivån på extern validering och erkännande:

Överensstämmelse med ISO 27001

- Avser en organisation som följer kraven i ISO 27001-standarden, som fokuserar på Information Security Management Systems (ISMS).

- Enkelt uttryckt kan efterlevnad innebära att din organisation följer ISO 27001-standarden (eller delar av den) utan att genomgå någon formell certifieringsprocess.

ISO 27001-certifiering

- Processen där en oberoende organisation från tredje part som kallas ett certifieringsorgan granskar din organisations ISMS.

- Avgör om dina processer, såväl som dina produkter och tjänster, uppfyller ISO-kriterierna.

Hur länge håller din ISO 27001-certifiering?

Din ISO 27001:2022-certifiering är giltig i tre år efter framgångsrika certifieringsrevisioner.

Under denna period förväntas du som expert på informationssäkerhet:

- Genomför regelbundna prestandautvärderingar av ditt ISMS.

- Se till att ledningen granskar ditt ISMS konsekvent.

I slutet av den treåriga cykeln genomförs en omcertifieringsrevision och efter framgångsrikt slutförande förnyas certifieringen med ytterligare tre år.

På ISMS.online förstår vi vikten av att behålla din ISO 27001-certifiering. Vår plattform erbjuder en heltäckande lösning för att hjälpa dig och din organisation att uppnå och upprätthålla efterlevnad av flera standarder, inklusive ISO 27001.